关于微信小程序的解密与反编译工具

对于微信小程序包的解密与反编译

1、定位小程序缓存路径

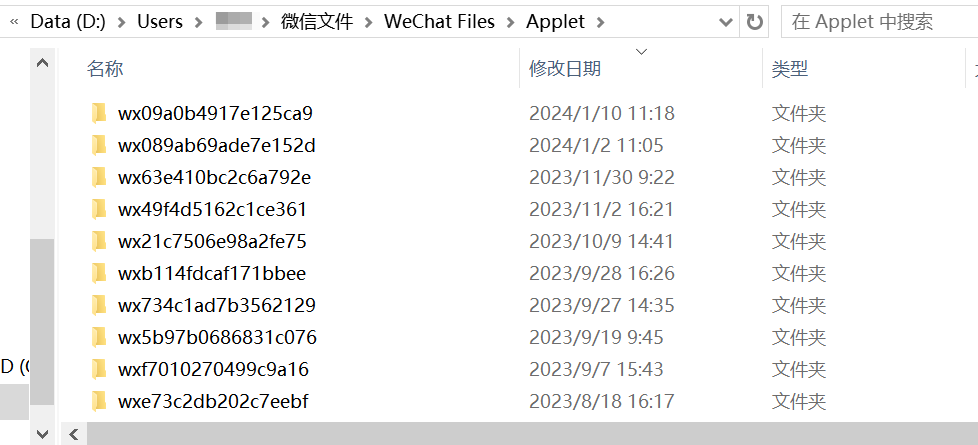

Applet目录下以wx开头的文件(微信小程序id)就代表小程序:

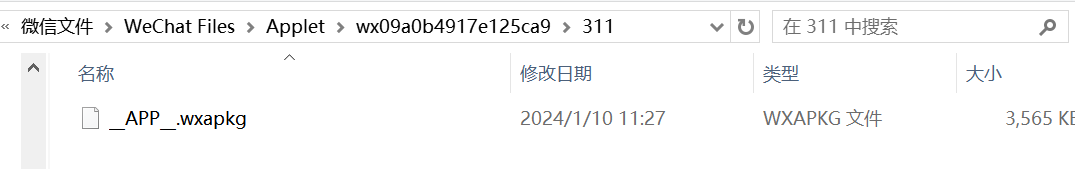

可根据对应的修改日期确定进入的是哪个小程序,或者直接全部删除缓存,重新进入小程序,新生成的即为所找寻的对应小程序。我们进入文件夹里面,其实里面就是一个文件,这就是我们小程序的源码,但是是加密的,我们需要对其解密。

2、使用工具解密源码

解密与反编译工具:https://github.com/superBiuBiuMan/wechatMiniAppReverse

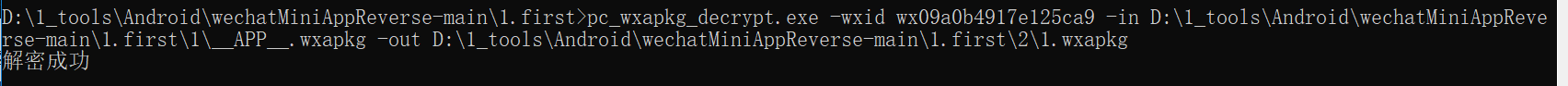

进入工具目录的1.first文件夹,运行命令:

1 | pc_wxapkg_decrypt.exe -wxid 微信小程序id -in 要解密的wxapkg路径 -out 解密后的路径 |

3、反编译解密包

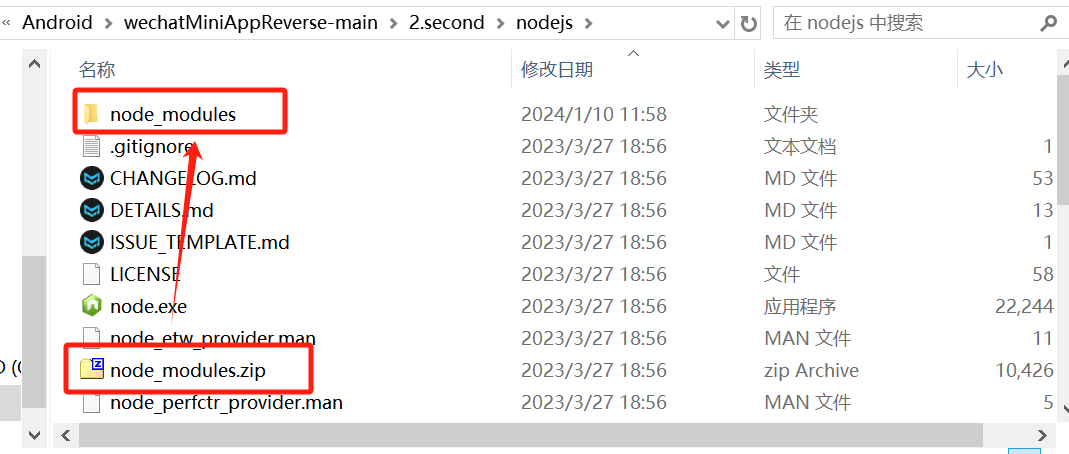

利用第二步的工具反编译,进入2.second文件夹。

3.1安装依赖

切换到nodejs目录,这里作者把所需的依赖都打包到这个node_modules.zip压缩包了,解压使用即可,这里注意是解压到同名文件夹下面:

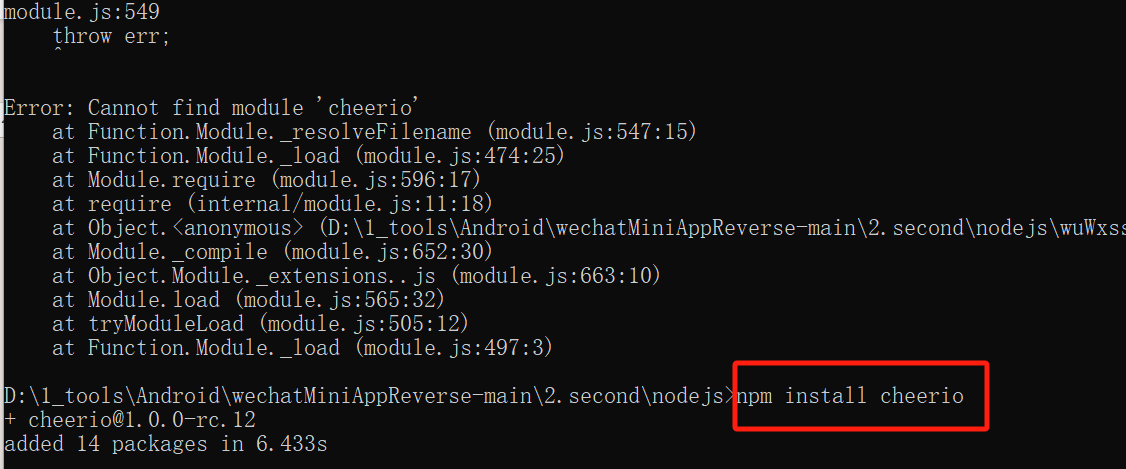

然后这里还少了个cheerio依赖,自行安装即可:

3.2反编译

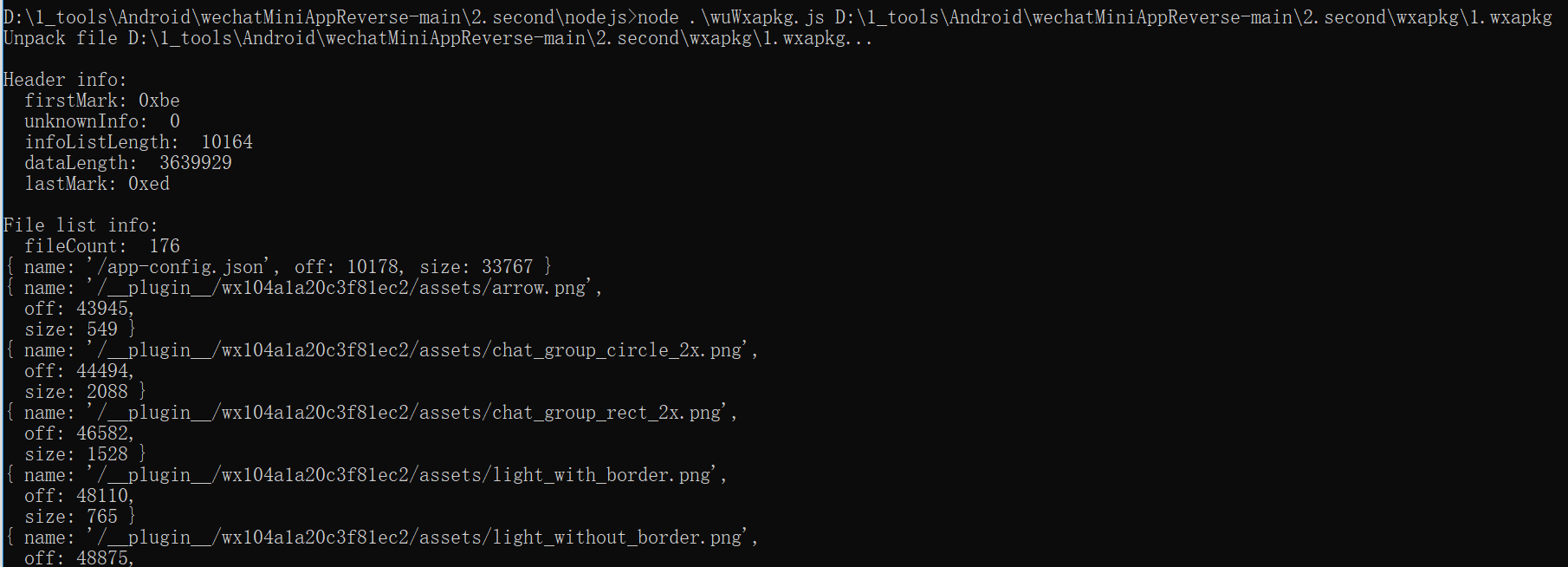

1 | 反编译命令: |

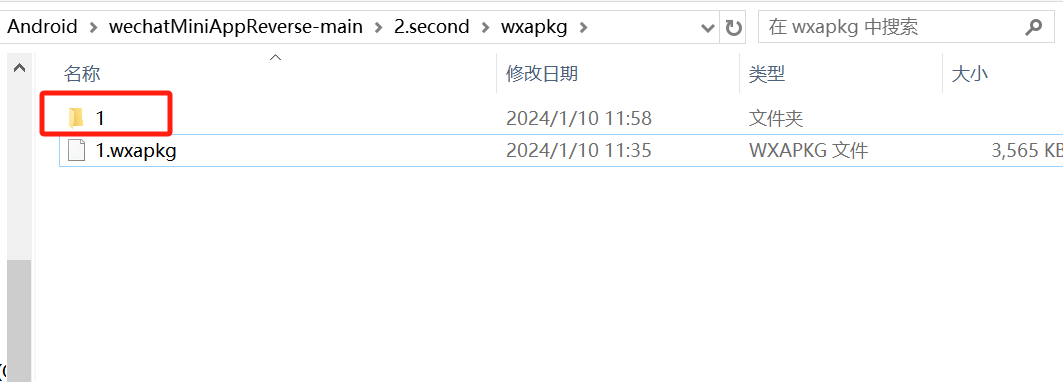

成功反编译,在路径下生成同名文件夹:

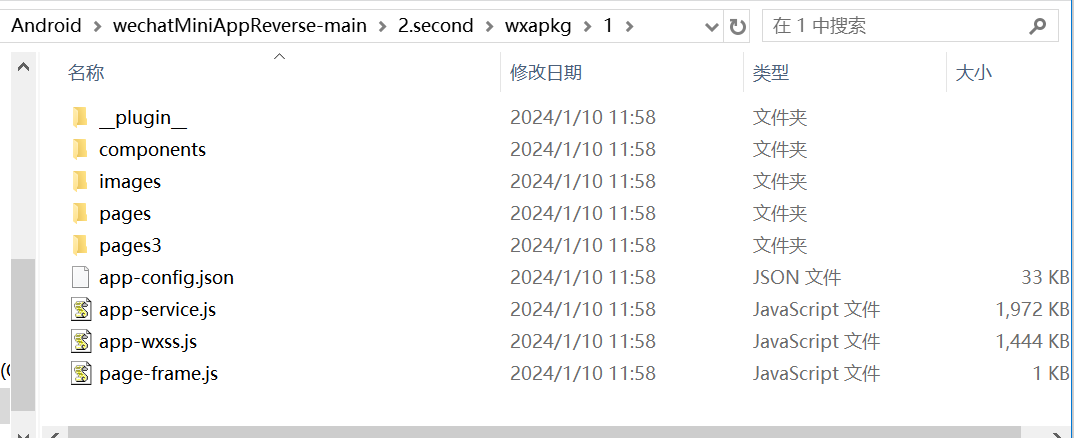

打开即为反编译后的内容:

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 echozt!