buuctf之misc部分题解

还是misc类型深得我心

00x0前言

我个人感觉杂项就是压缩包与图片的花样式折腾。最近在做buuctf的misc,浅浅地记录下我的题解吧。

然后对下面的题目归个类:

一、图片类型

gif逐帧分析:(题目1)

文件隐写:

用foremost工具,分离出图片里面的压缩包文件(题目2,16,17,18)

图片中包含其他文件:用stegsolve的data extract处理(题目10,15)

图片为其他类型后缀:用stegsolve的data extract的预览可查看(题目22)

十六进制查看图片:用winhex工具(题目3,6,9,20,21)

改文件后缀名:(题目4)

还原图片原始高宽度:(题目5)

查看图片属性:(题目18)

二、压缩包类型

破解加密压缩包:用ARCHPR工具(题目2,7,11,16,17,23)

zip伪加密:用zipcenop工具解密(题目12)

三、pcap包

wireshark搜索flag:(题目8,13)

wireshark追踪tcp流:(题目19,25)

四、音频文件

- 包含摩斯密码,利用在线音频文件转文本网站(题目24,28)

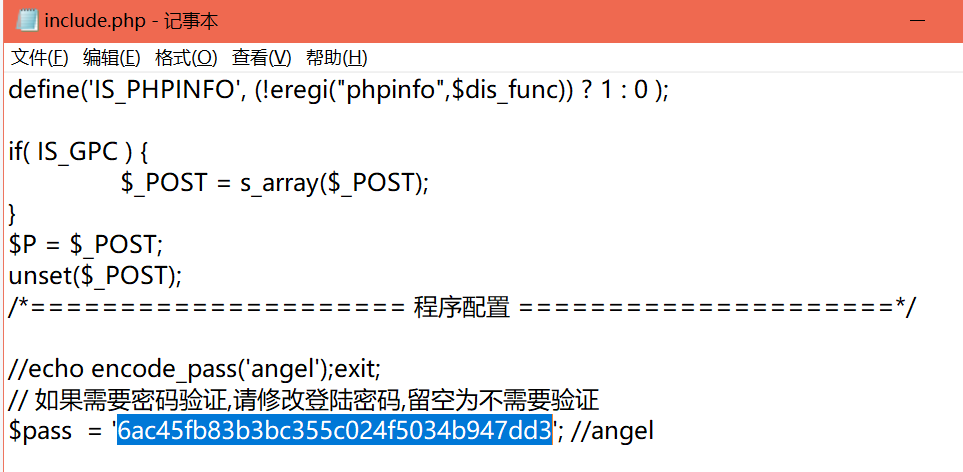

00x1金三胖

题目是张gif,点开之后,感觉隐隐飘过一些红字,我甚至清晰地能看到了flag这几个字母,当然我眼神再好也瞧不全。想到通过分析gif的各帧就应该能看到。

这里推荐一个在线网站:giffenjie

然后就成功分解,成功看到答案:

拼接起来就是flag{he11ohongke}

0x02 二维码

题目是一张二维码,扫描之后也并没有发现flag,然后用工具foremost尝试看是否隐写,啊果然,里面还藏着一个压缩包。

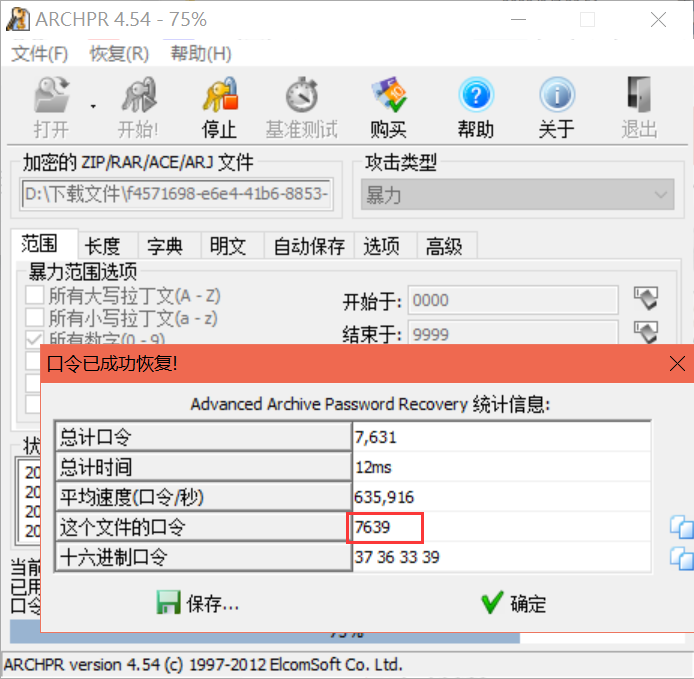

然后我兴致冲冲地打开,里面有一个txt文档居然加密了。我不甘心,利用工具ZipCenOp检验它是否是伪加密,压缩包拖进去,文件倒是不加密了,直接损坏了,看来是真加密呀。于是只能使用工具ARCHPR对这个zip进行暴力破解密码,看到这个txt叫4number.txt,应该是提示密码是4个数字,所以打开工具,设置范围0000——9999,设置最小长度和最大长度都是4,成功破解密码为7639。

打开文档,得到CTF{vjpw_wnoei},所以答案为flag{vjpw_wnoei}

0x03 你竟然赶我走

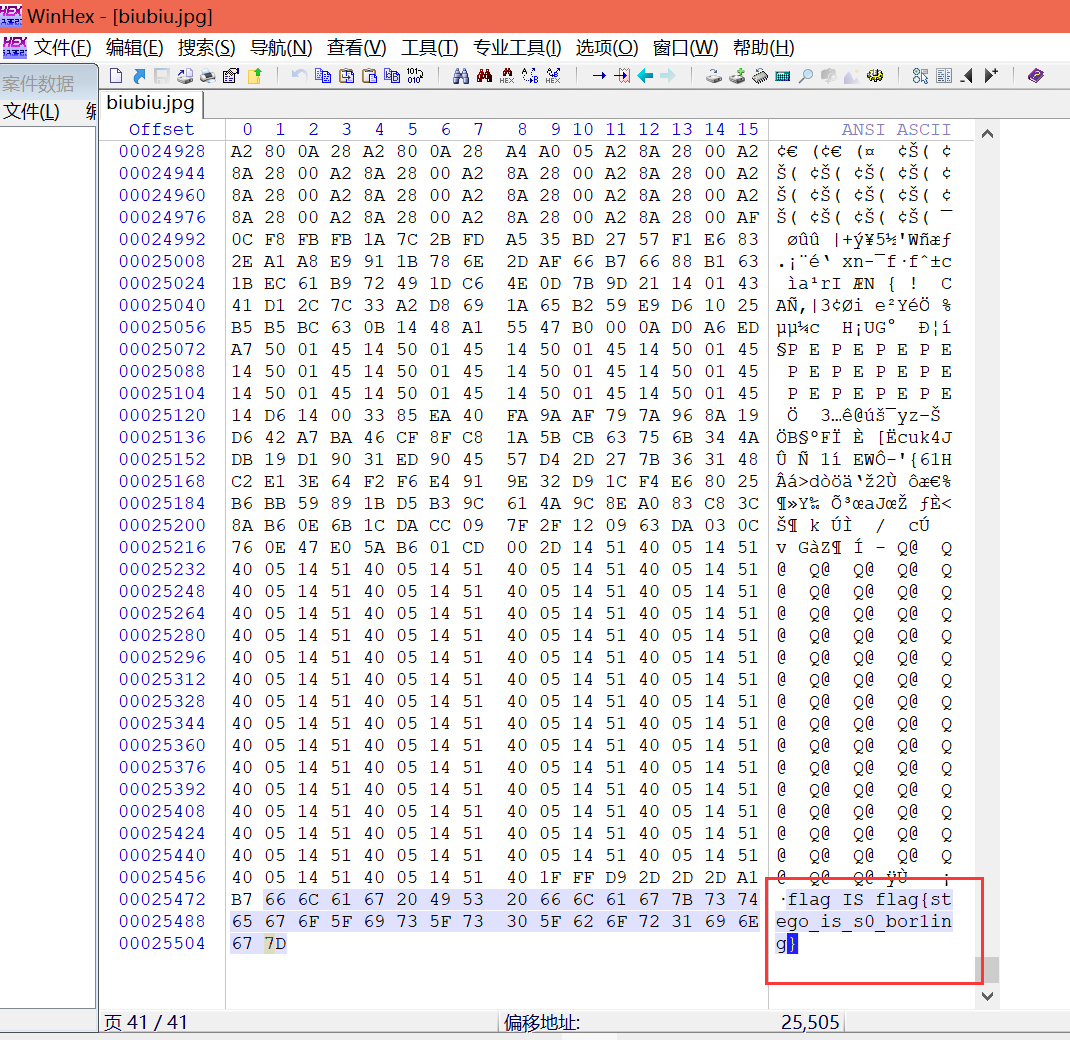

题目是一张图片,然后我顺手就用十六进制工具winhex打开了图片,看到文本的最后就藏着flag。不错,几秒钟就解密了,我都还没缓过神就看到答案了。

得到题解为flag{stego_is_s0_bor1ing}

0x04 n种方法解决

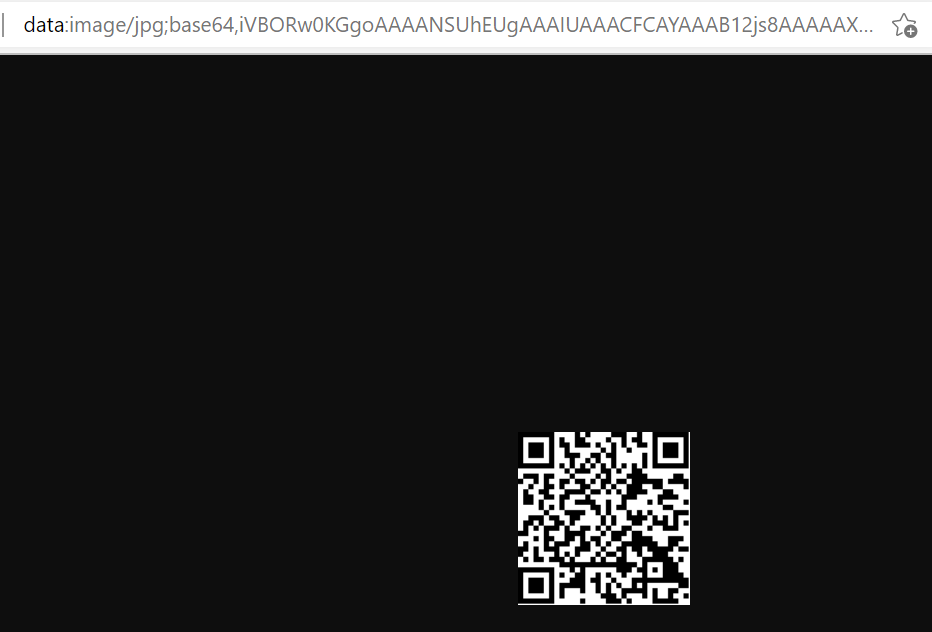

题目是一个KEY.exe,我尝试打开,无果,然后我就开始改后缀名了,改成KEY.txt,打开是一段图片的Base64编码的DataURI形式。

1 | 图片的Base64编码的DataURI形式:data:image/jpg;base64,编码内容 |

看到这个格式的内容直接往浏览器的网址里面一放,然后神奇的事情就会发生,可以还原成图片啦,是一张二维码。扫描就可得到题解为flag{dca57f966e4e4e31fd5b15417da63269}。

0x05 大白

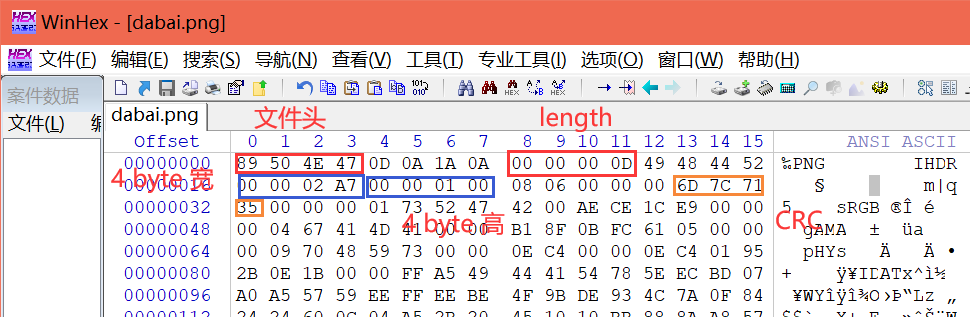

看到题目提示说“看不到图? 是不是屏幕太小了”,然后发现题目给了一张大白的图片,根据提示猜测是不是图片未显示完全。然后了解了一下png图片的基本构造:

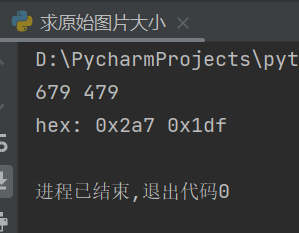

用一个python脚本可以算出图片的原始大小的高度和宽度:

1 | import os |

得到结果,的确和现在图片大小不一致:

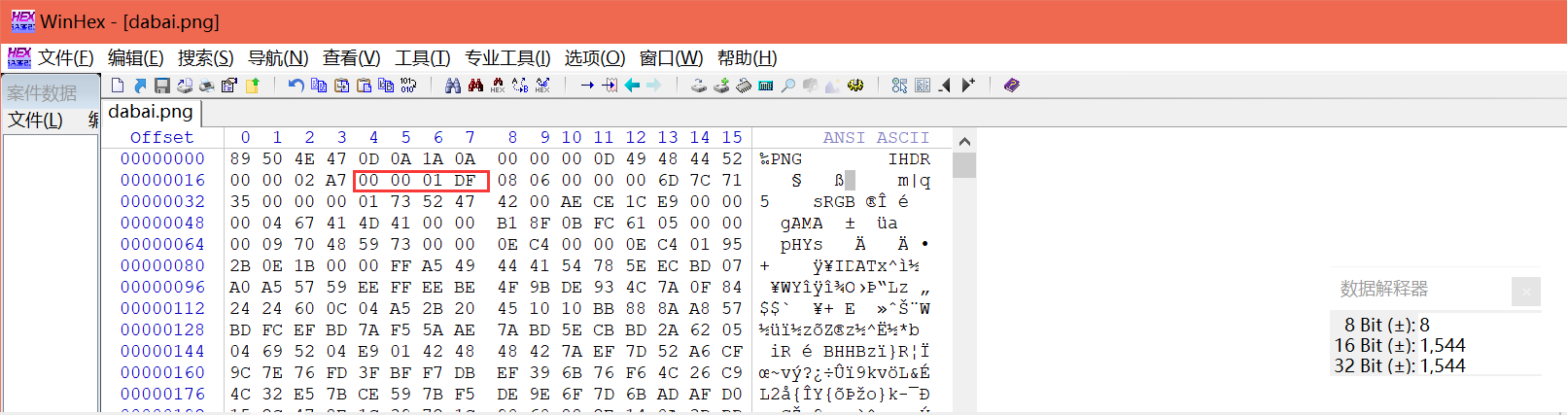

然后用十六进制编辑器winhex打开图片,将对应的高度修改为正确的并保存,就可以看到完整的图片啦。

题目题解为flag{He1l0_d4_ba1}

00x6 乌镇峰会种图

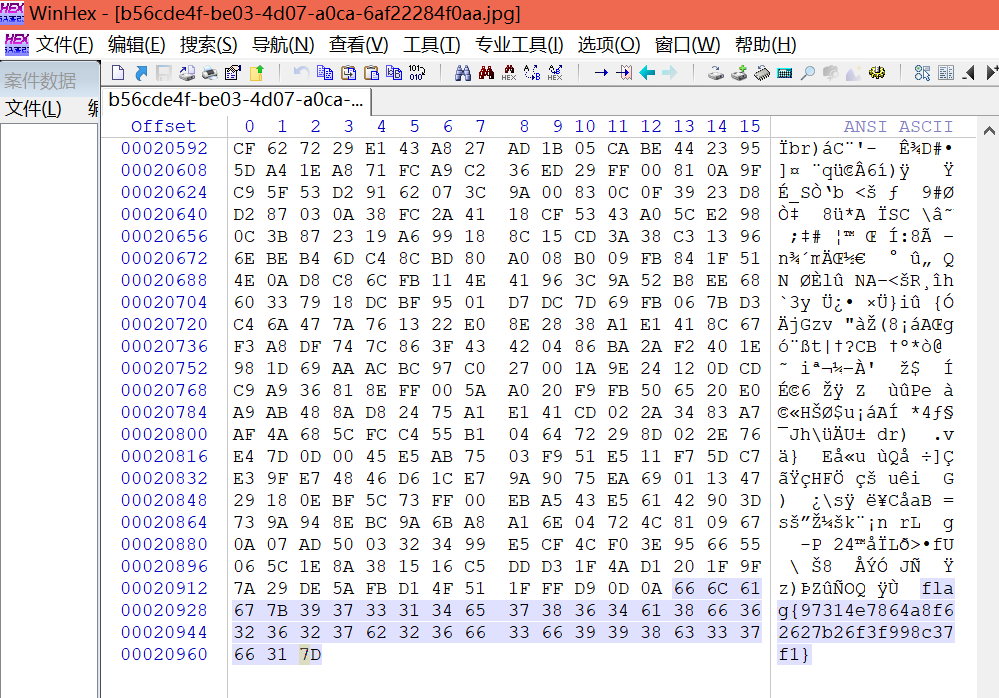

用winhex打开图片,在文本的最后就能看到flag,题解为flag{97314e7864a8f62627b26f3f998c37f1}

0x07 基础破解

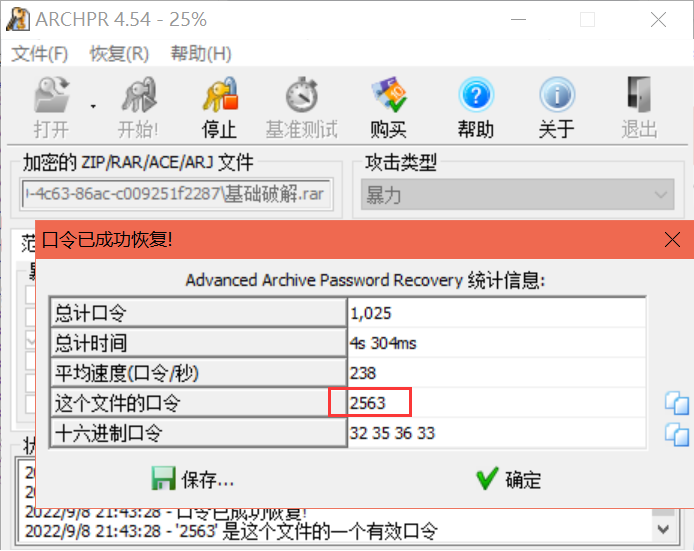

题目已经给出提示啦,是个四位数字的加密压缩包。上破解工具archrp,得到口令为2563。解开是一串base64的字符串,直接题解不对,进行解码提交就行啦。

题解为flag{70354300a5100ba78068805661b93a5c}

0x08 wireshark

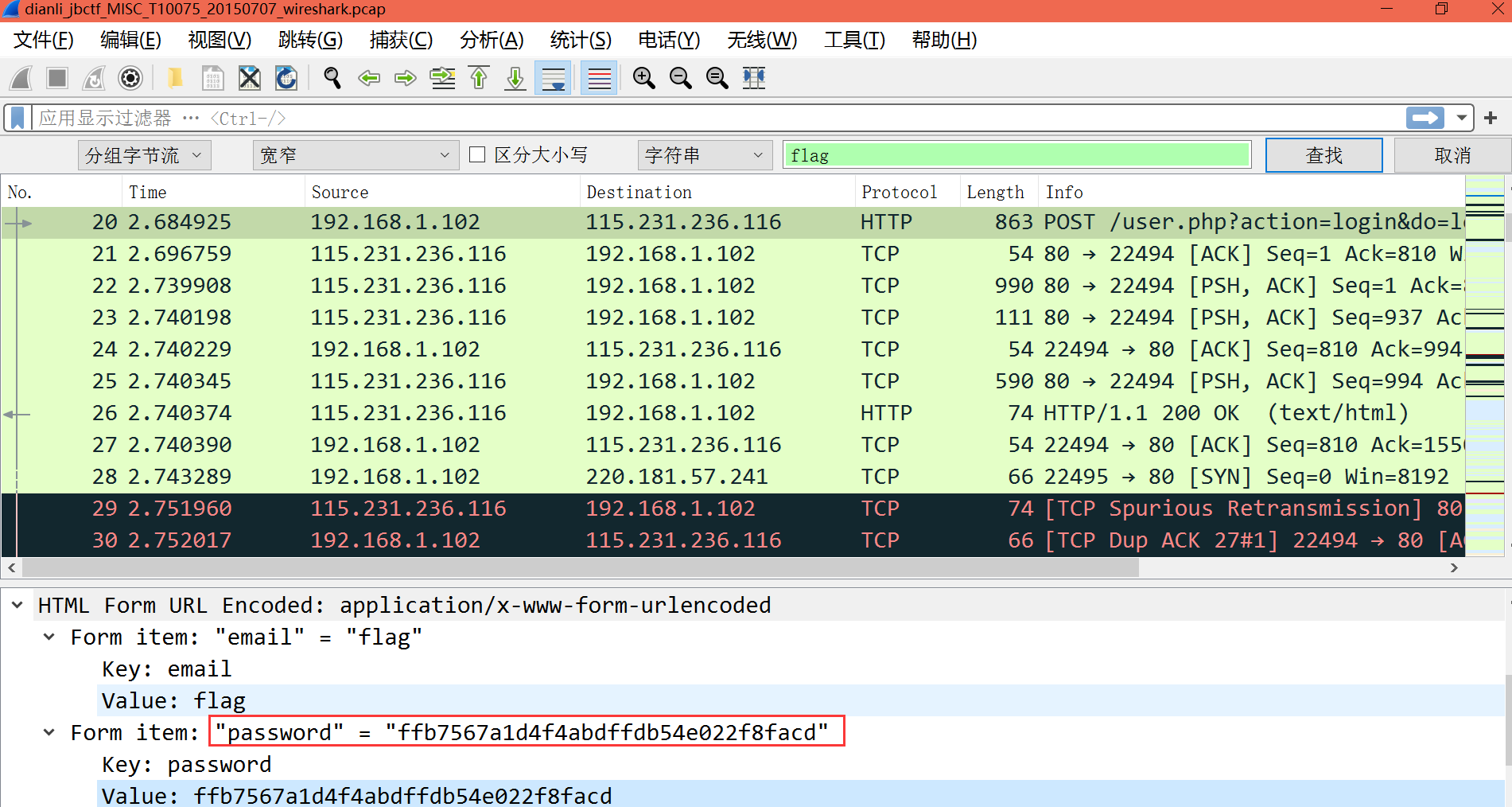

用wireshark打开题目,搜索关键字flag,然后就看到了答案,提示说管理员密码就是题解。题解为flag{ffb7567a1d4f4abdffdb54e022f8facd}

0x09 文件中的秘密

用winhex打开图片,搜索“flag”没看到,然后我稍微往下一番,就看到经过变形的flag,题解为flag{870c5a72806115cb5439345d8b014396}

0x10 LSB

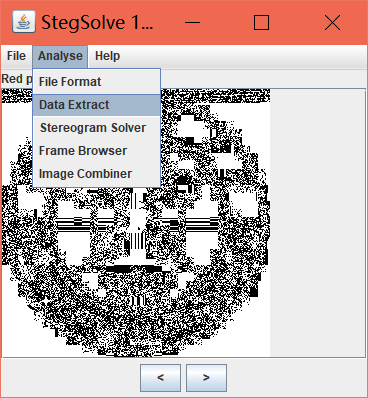

提到了LSB就用stegsolve打开图片,在左右翻看图片时red plane 0上方好像有一行字,用data extract处理隐写的图片。

将信息保存为png图片格式,打开是一张二维码,扫描可得到题解为flag{1sb_i4_s0_Ea4y}

0x11 rar

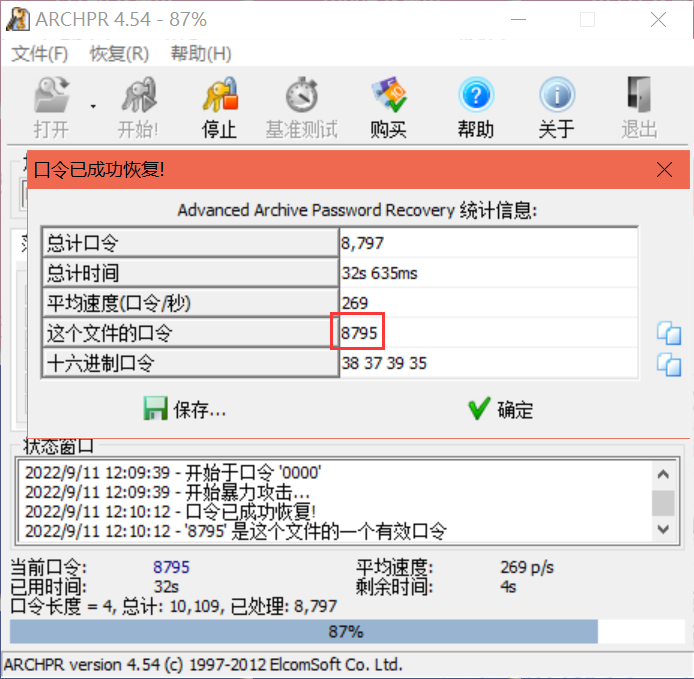

题目提示是一个纯四位数字加密的压缩包,直接用archpr进行暴力破解,得到口令为8795。成功解密压缩包之后,可以看到题目的题解为flag{1773c5da790bd3caff38e3decd180eb7}

0x12 zip伪加密

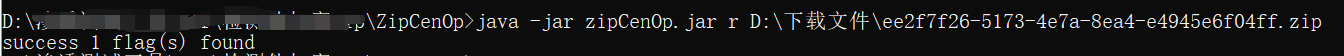

都说了是伪加密了,我就不用winhex改了,直接用工具自zipcenop对伪加密的zip压缩包进行解密,得到flag{Adm1N-B2G-kU-SZIP}

0x13 被嗅探的流量

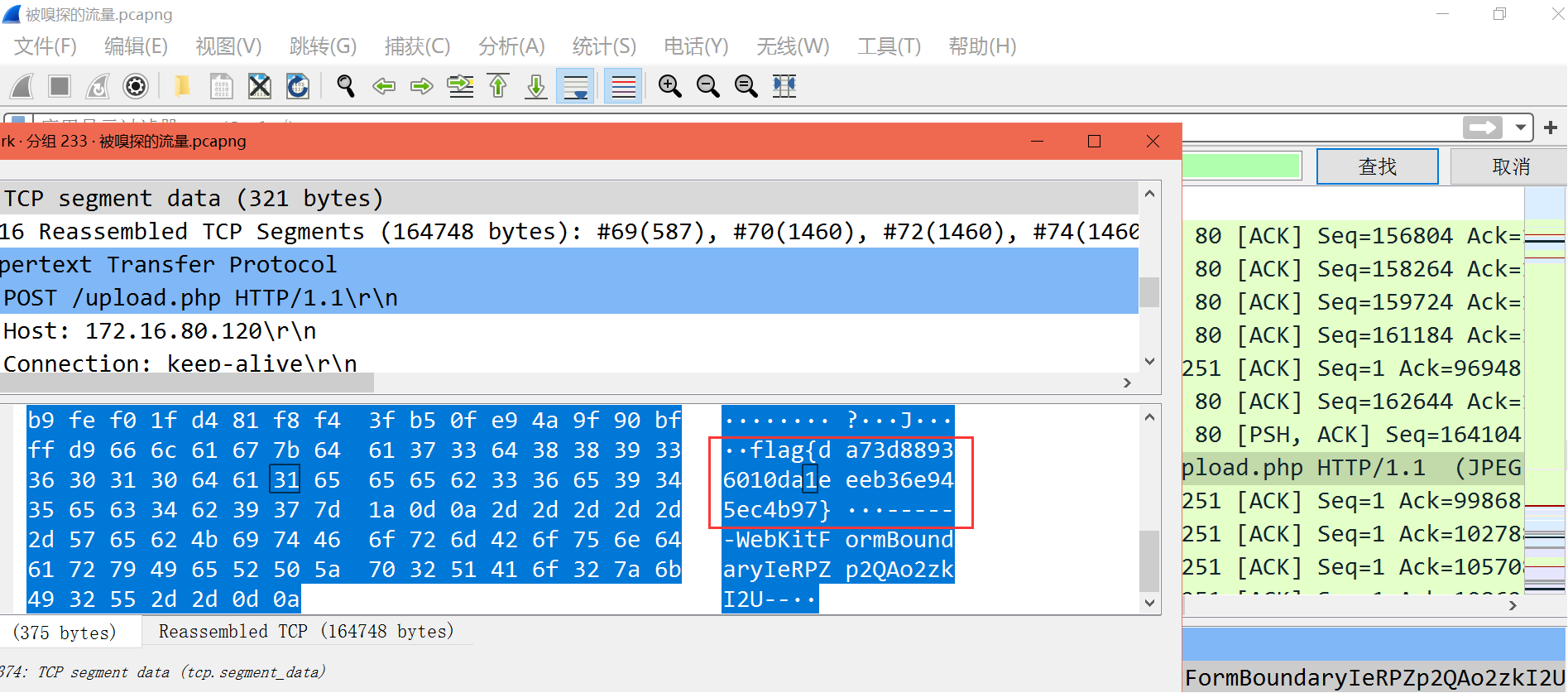

用wireshark打开题目,查找flag,因为提示说是什么类型的文件,在搜索到的分组字节流中共有两端,第二个就是一个图片类型的字节流。于是打开,在里面发现了题解flag{da73d88936010da1eeeb36e945ec4b97}

0x14 qr

`直接解密二维码就行, 题解为flag{878865ce73370a4ce607d21ca01b5e59}

0x15 镜子里面的世界

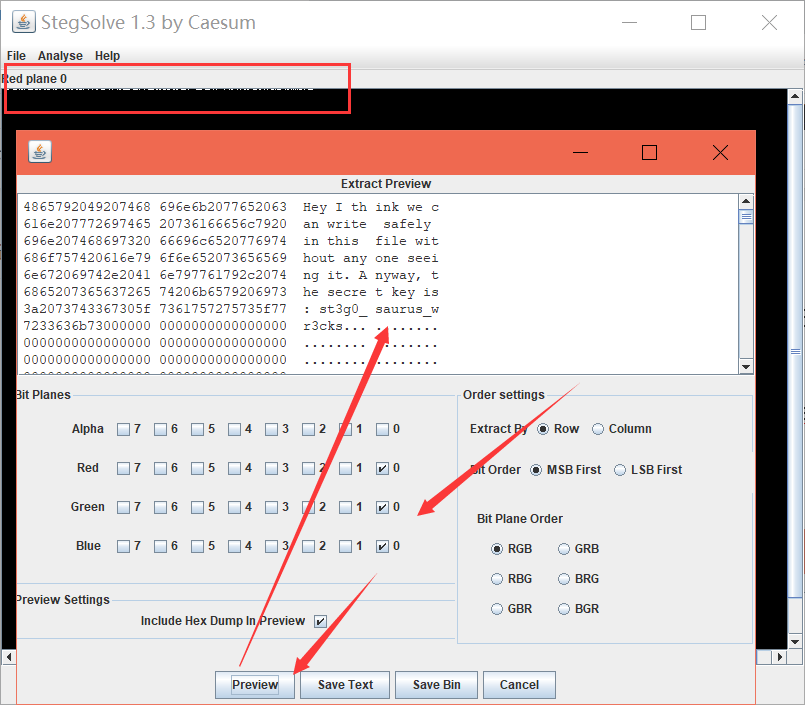

仔细放大这张照片,完全看不到什么,用stegsolve打开,在左右查看时,发现有几帧的左上角似乎有字,比如red plane 0。但看不清楚,于是用data extract勾选rgb之后预览,可以看到题解flag{st3g0_saurus_wr3cks}:

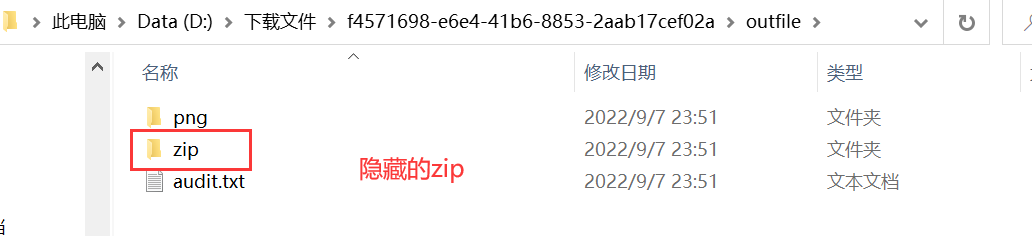

0x16 ningen

题目是一张图片,而提示却说到了文件密码是4位数,所以这张图片里面肯定隐写了,用foremost提取,果然看到一个加密的zip压缩包。

然后用archpr暴力破解得到口令为8368。解开加密文件,得到题解为flag{b025fc9ca797a67d2103bfbc407a6d5f}

0x17 小明的保险箱

和上一题一模一样的思路,暴力破解得到口令为7869,解开文件得到题解为flag{75a3d68bf071ee188c418ea6cf0bb043}

0x18 爱因斯坦

看起来图片没什么异常,用foremost尝试分离,得到一个加密的zip文件。但是没有任何密码提示。查看原始图片的属性,发现有一个备注“this_is_not_password”,尝试解密文件,解密成功。得到题解为flag{dd22a92bf2cceb6c0cd0d6b83ff51606}

0x19 easycap

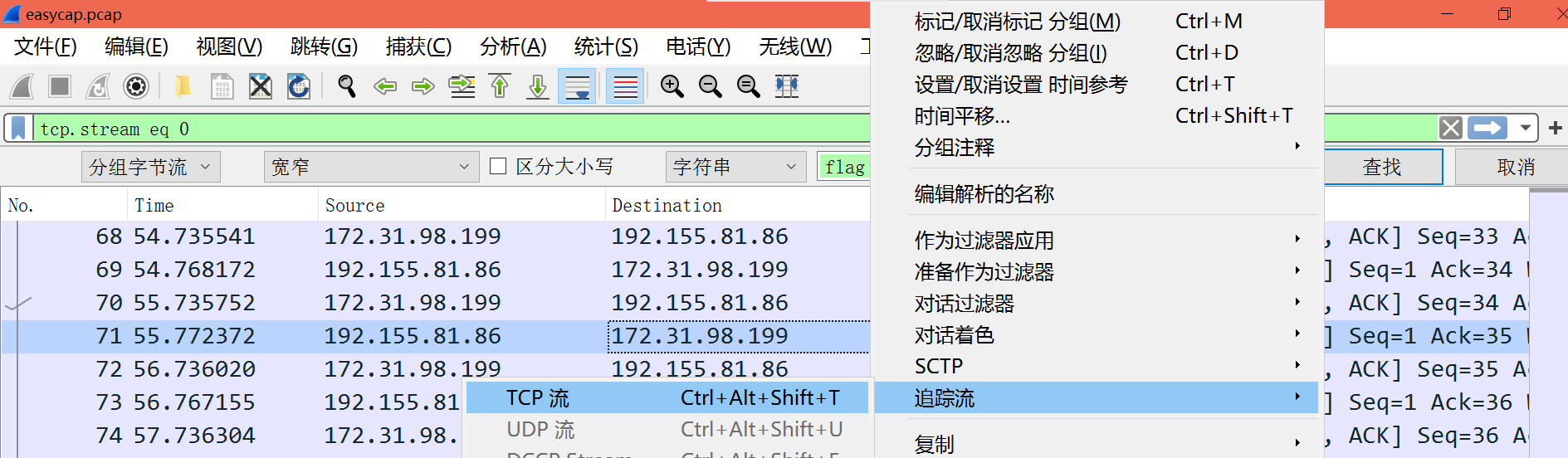

用wireshark打开题目,查找分组字节流的flag,没有找到,然后仔细一番检查,好像没有什么特别的。然后随便右击一个字节流,在追踪流中选择TCP流:

然后就神奇的看到了flag,题解为flag{385b87afc8671dee07550290d16a8071}

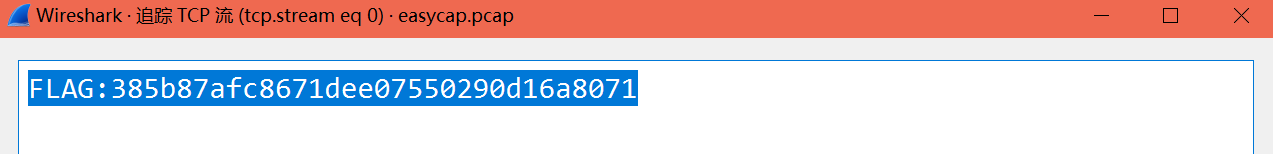

0x20 隐藏的钥匙

用winhex打开图片,搜索flag,就能看到用base64加密的字符串,解密即得到题解:flag{377cbadda1eca2f2f73d36277781f00a}

0x21 另外一个世界

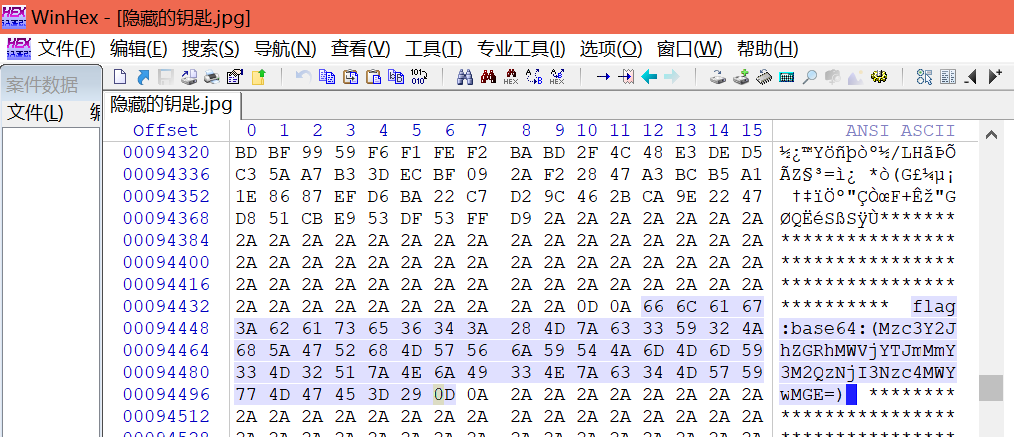

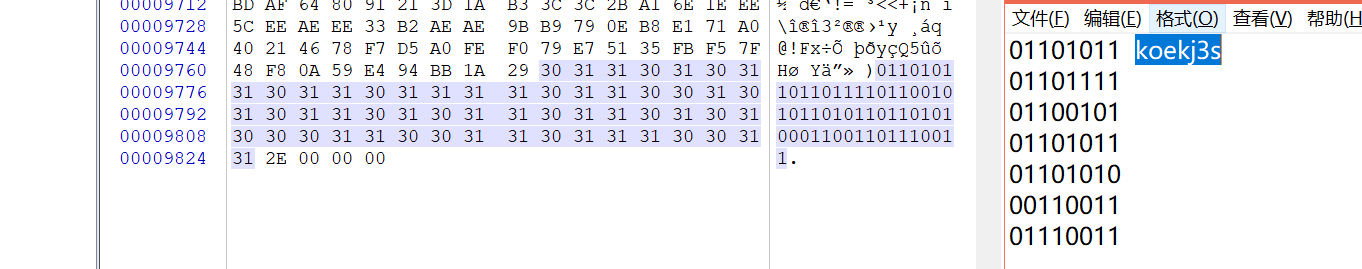

用winhex打开该图片,发现在末尾有一串二进制数字,以八个为一组,对照ascii码,得到题解为flag{koekj3s}

0x22 FLAG

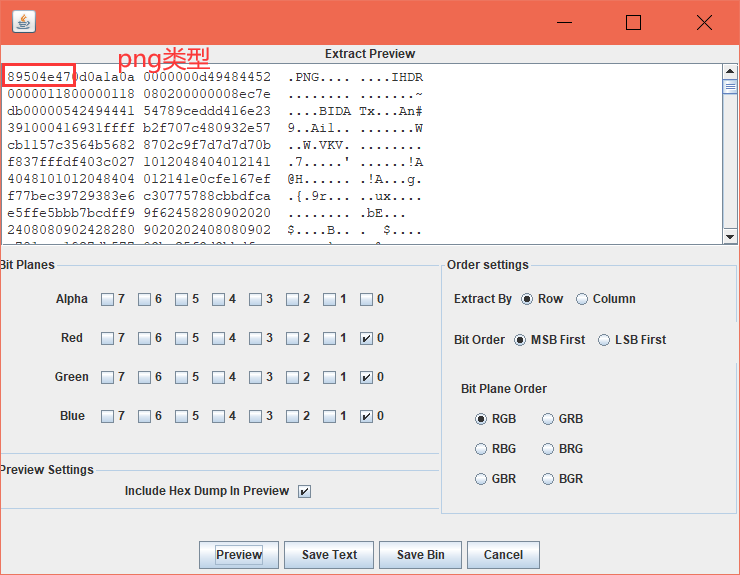

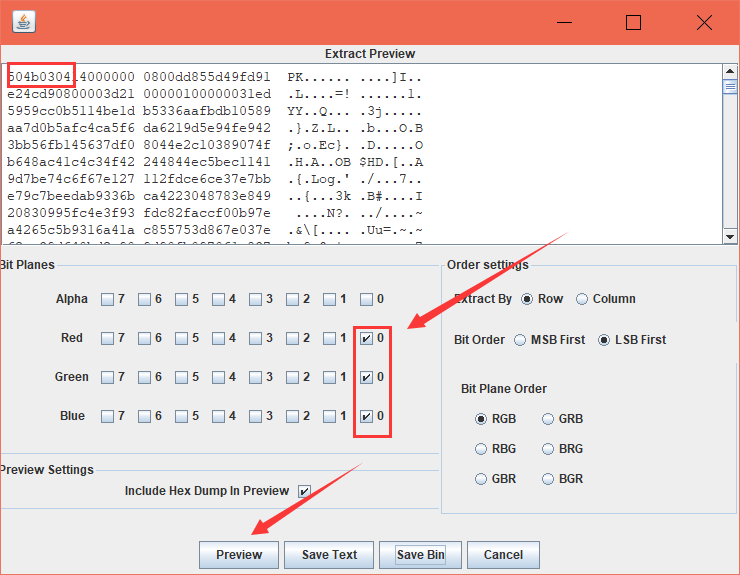

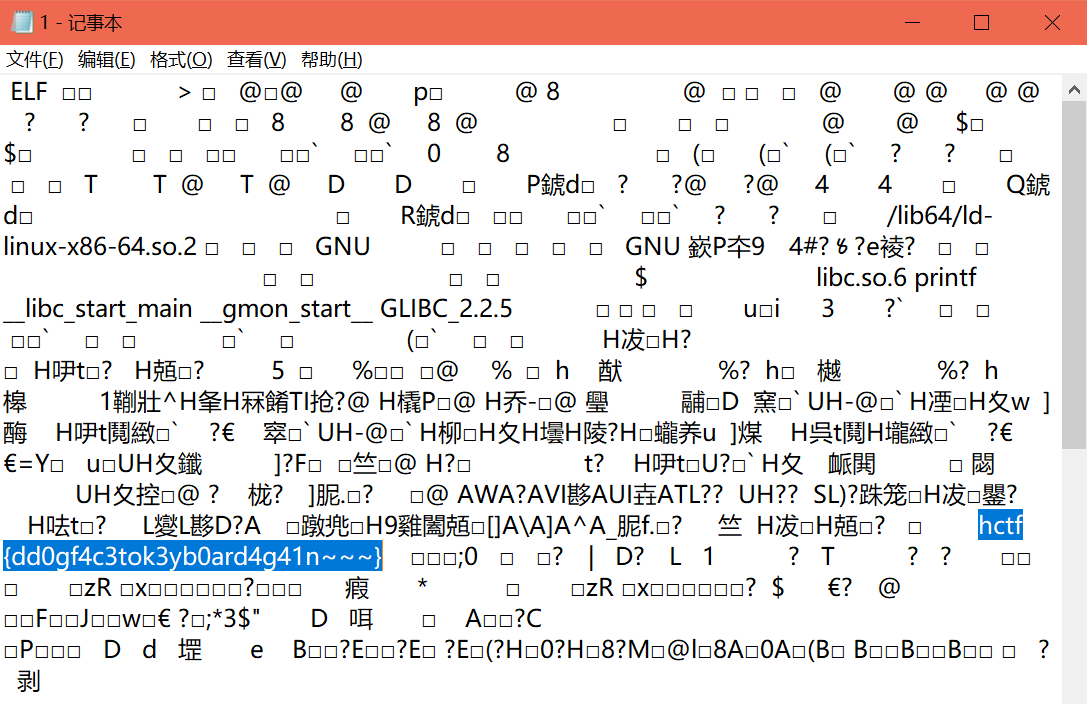

题目是一张图片,一顿找之后没有结果,然后用stegsolve打开,用data extract打开,rgb调成0之后,预览看到是一个zip的文件,所以将其保存为zip。

在对这个压缩包解压时提示文件已经损坏,用WinRAR里面的工具修复,然后继续解压,用记事本打开这个1文件,里面发现了题解:

所以题目题解为flag{dd0gf4c3tok3yb0ard4g41n~~~}

0x23 神秘龙卷风

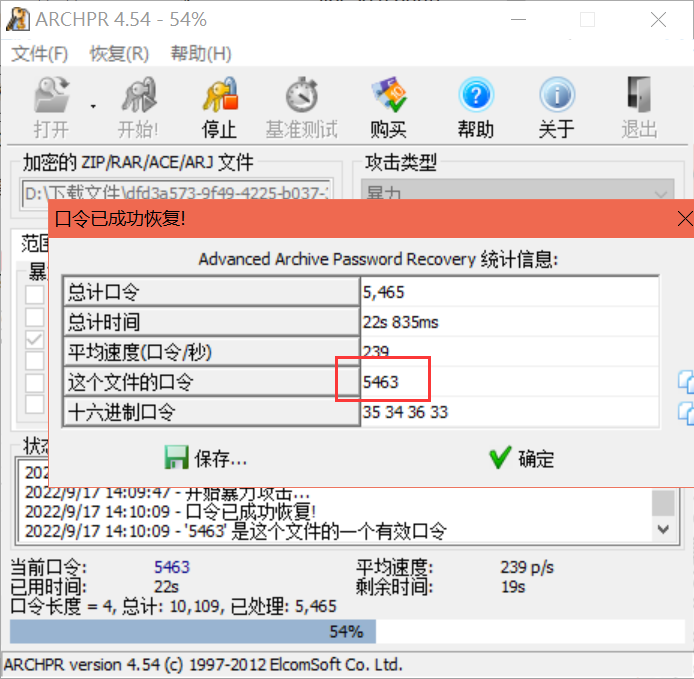

根据题目提示,先用工具archpr暴力破解加密压缩包,得到口令为5463:

解密之后打开文本,发现是由+.>组成的字符串,百度了一下由这种字符串组成的加密方式,叫做brainfuck编码。这里有个网址记录的加密方式很全:ctf常见加密。然后去解密网站brainfuck,点击brainfuck to text,得到flag{e4bbef8bdf9743f8bf5b727a9f6332a8}

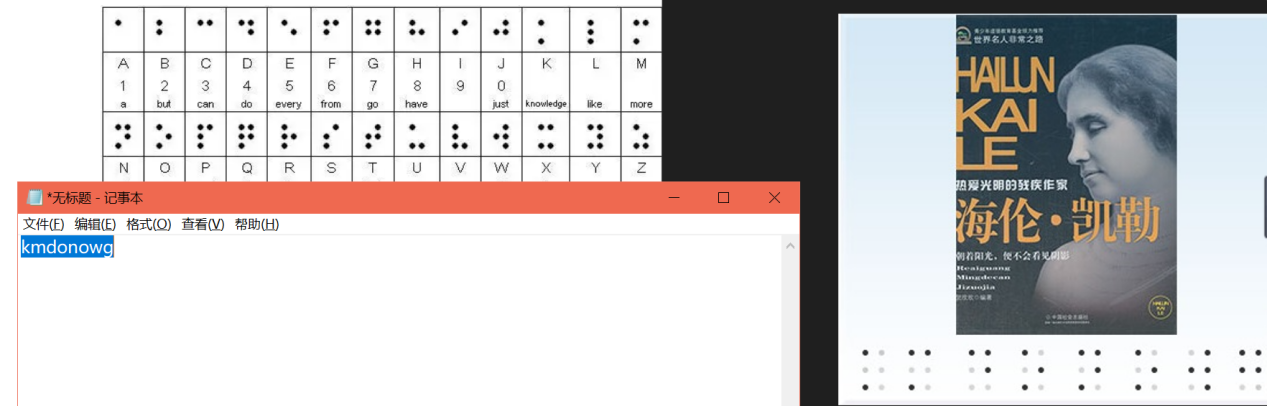

0x24 假如给我三天光明

题目有一个加密压缩包和一张图片。根据题目意思,联想到图片下面的图形应该是盲文,然后解密得到字符串kmdonowg,成功解开压缩包:

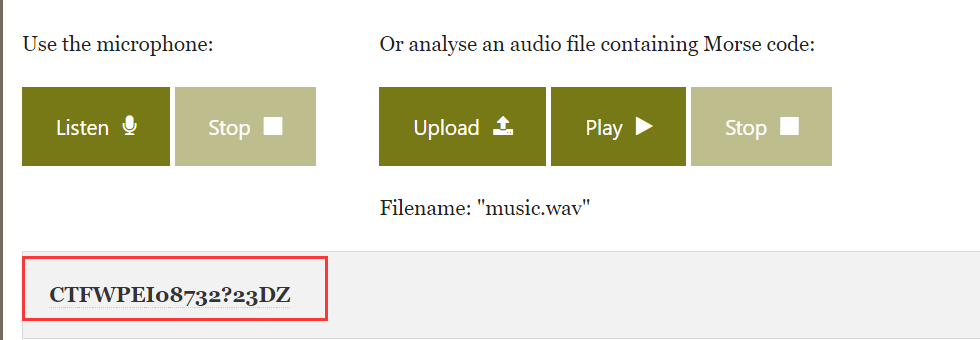

是一段音频文件,一听就觉得是摩斯密码,自己尝试用耳朵听了一下,不行,什么都听不出来,还是直接找网址转换吧。用这个morsecode可以对上传的音频文件转为文本:

提交flag为flag{wpei08732?23dz}时正确。

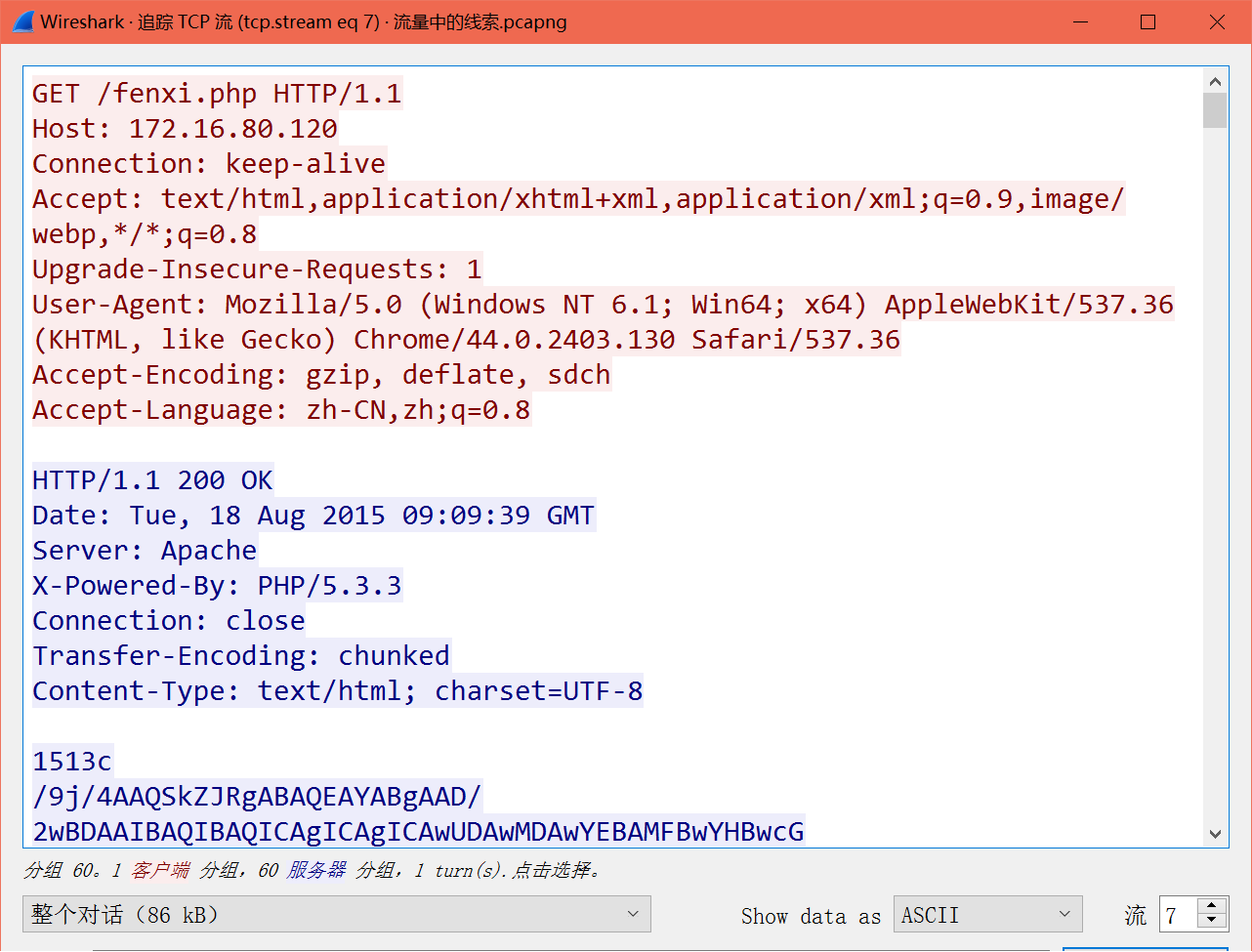

0x25 数据包中的线索

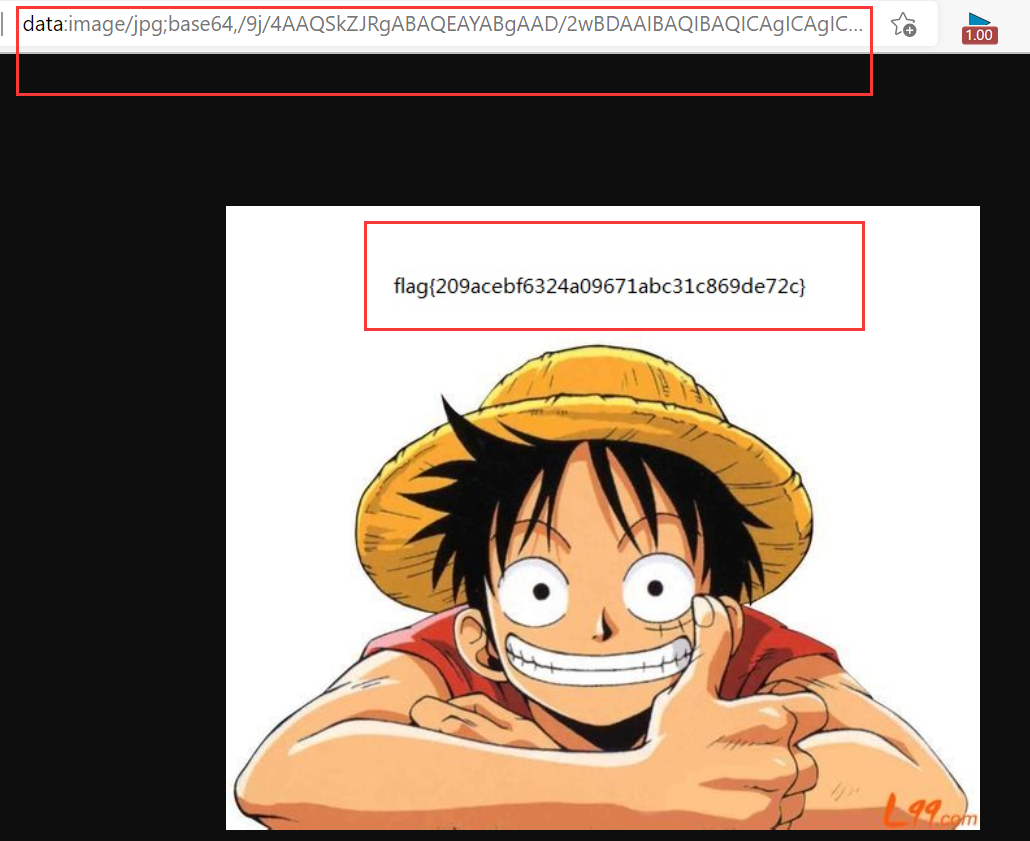

用wireshark打开题目,点击查看http的tcp追踪流:

发现下面的一长串字符串像图片的 Base64 编码的 DataURI 形式。于是复制下面的字符串,在前面加上data:image/jpg;base64,放在浏览器中,出现了一张图片。或者这里也可以直接把字符串放到base64解密网站,可以得到一张图片。

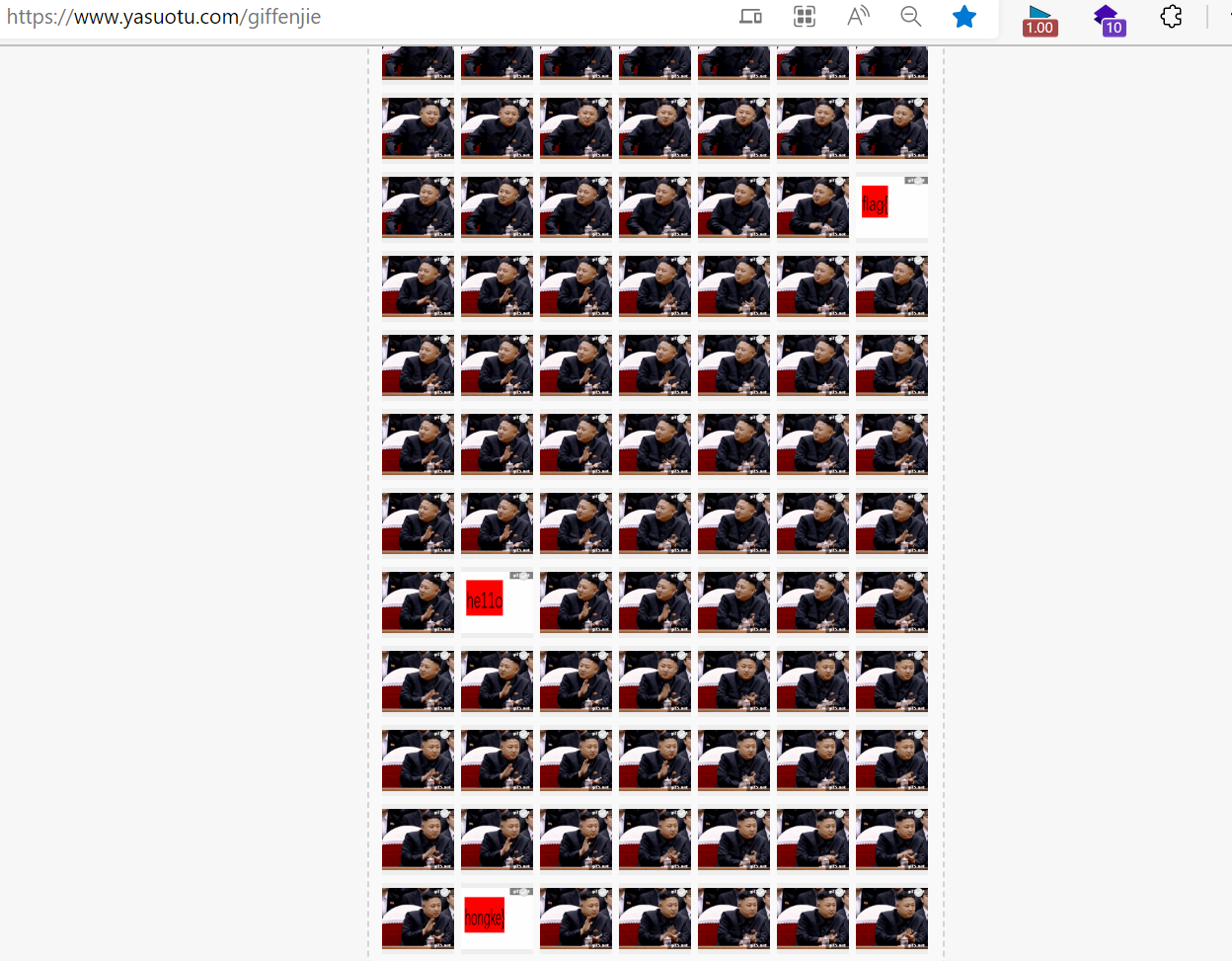

0x26 后门查杀

这题其实下载的时候,电脑的安全管家就提示了哪个文件里面可能包含木马,或者把整个文件夹放到病毒扫描里面查找。这里我随便找了几个文件,最后在html——>include——>include.php中看到了密码:所以题解为flag{6ac45fb83b3bc355c024f5034b947dd3}